外贸管理软件seo外包方案

2023年中职"网络安全"—Web 渗透测试①

- Web 渗透测试

- 任务环境说明:

- 1.访问地址http://靶机IP/task1,分析页面内容,获取flag值,Flag格式为flag{xxx};

- 2.访问地址http://靶机IP/task2,访问登录页面。用户user01的密码为1-1000以内的数,获取用户user01的密码,将密码作为Flag进行提交,Flag格式为flag{xxx};

- 3.访问地址http://靶机IP/task3,访问购物页面。分析页面内容,获取flag值,Flag格式为flag{xxx};

- 4.访问地址http://靶机IP/task4,分析页面内容,获取flag值,Flag格式为flag{xxx};

- 5.访问地址http://靶机IP/task5,分析页面内容,获取flag值,Flag格式为flag{xxx}。

Web 渗透测试

任务环境说明:

- 服务器场景:未知

- 服务器场景操作系统:未知(关闭连接)

1.访问地址http://靶机IP/task1,分析页面内容,获取flag值,Flag格式为flag{xxx};

根据题目访问网页,发现是一个空白页面,我们尝试查看网页源代码,也是什么都没有

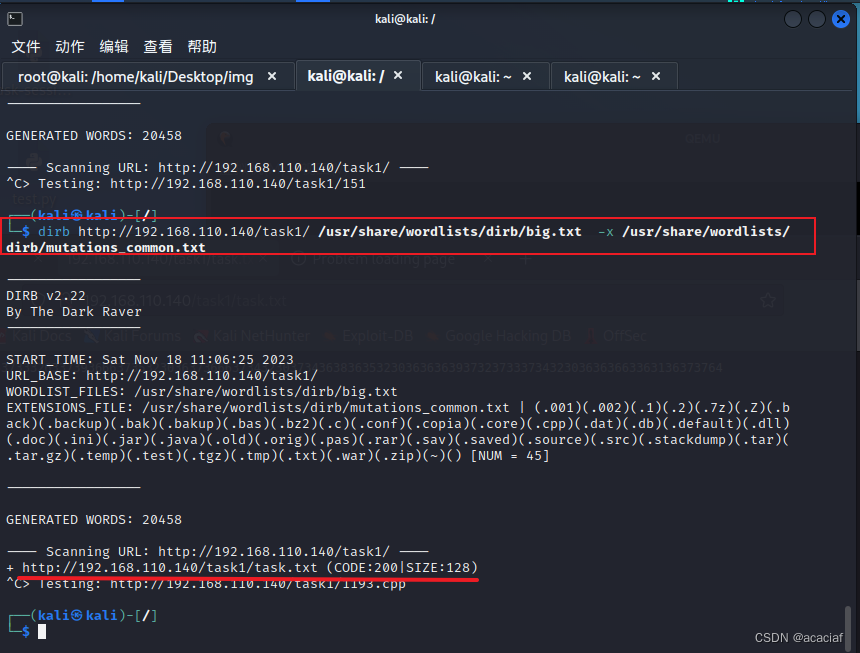

使用dirb工具来探测一下网页目录下,是否有啥隐藏信息。

命令:dirb http://192.168.110.140/task1/ /usr/share/wordlists/dirb/big.txt -x /usr/share/wordlists/dirb/mutations_common.txt

使用big.txt这个字典,-x是指定一下探测文件的后缀

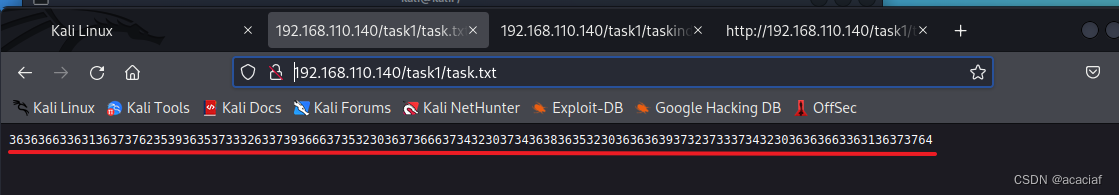

探测出来一个task.txt的可疑目录,我们访问发现了一串数字

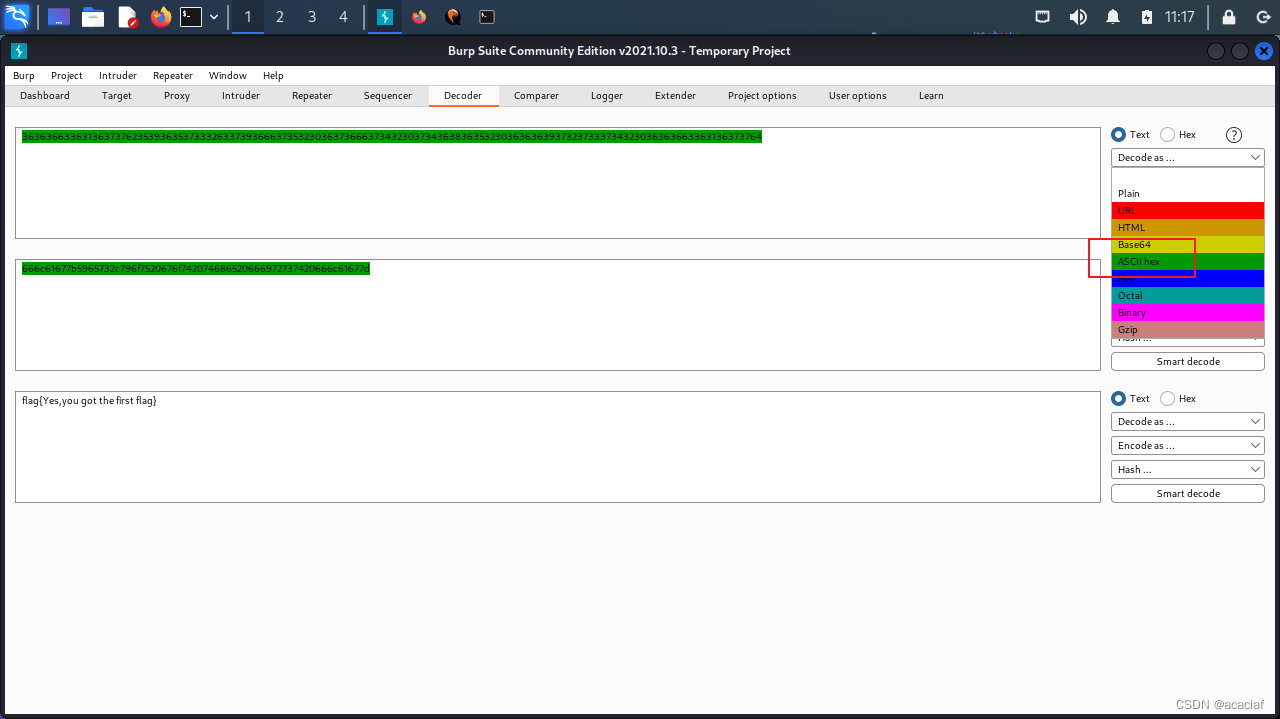

36363663363136373762353936353733326337393666373532303637366637343230373436383635323036363639373237333734323036363663363136373764

对这串数字进行解码,感觉像ascii编码,利用kali中的burp的Decode模块进行解码

解码两次获的flag

flag{Yes,you got the first flag}

2.访问地址http://靶机IP/task2,访问登录页面。用户user01的密码为1-1000以内的数,获取用户user01的密码,将密码作为Flag进行提交,Flag格式为flag{xxx};

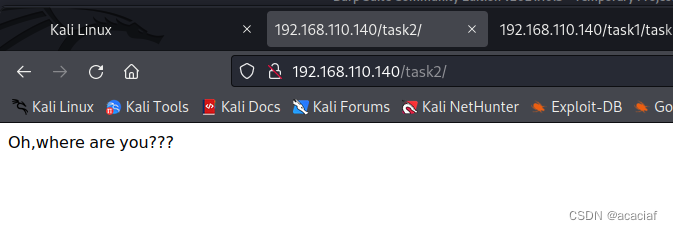

访问/task2发现一串英文,没有题目中所需的登录框,我们再次尝试访问index.html这个网页找到登录框

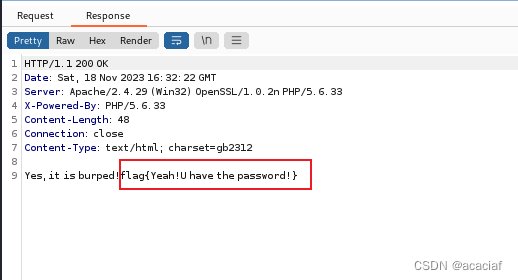

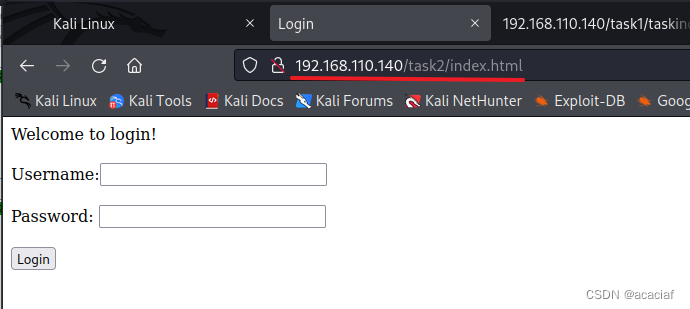

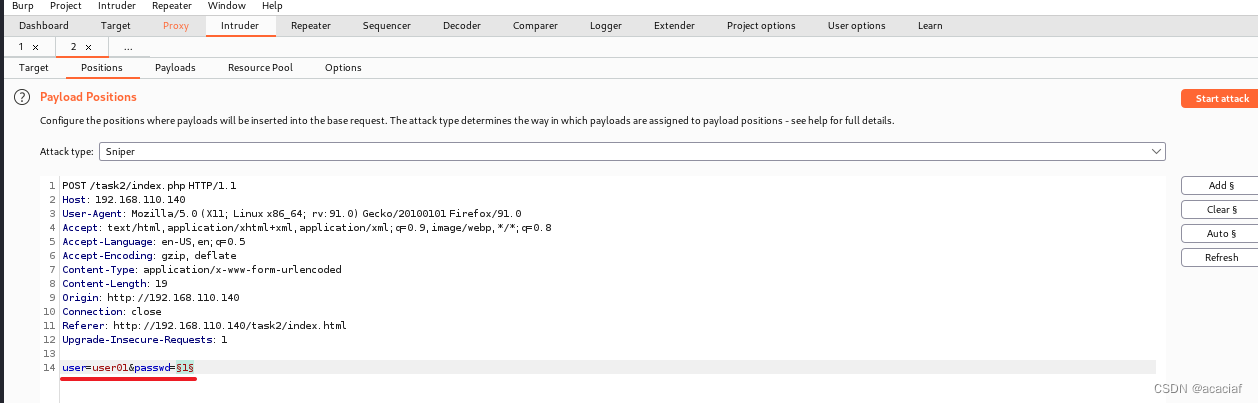

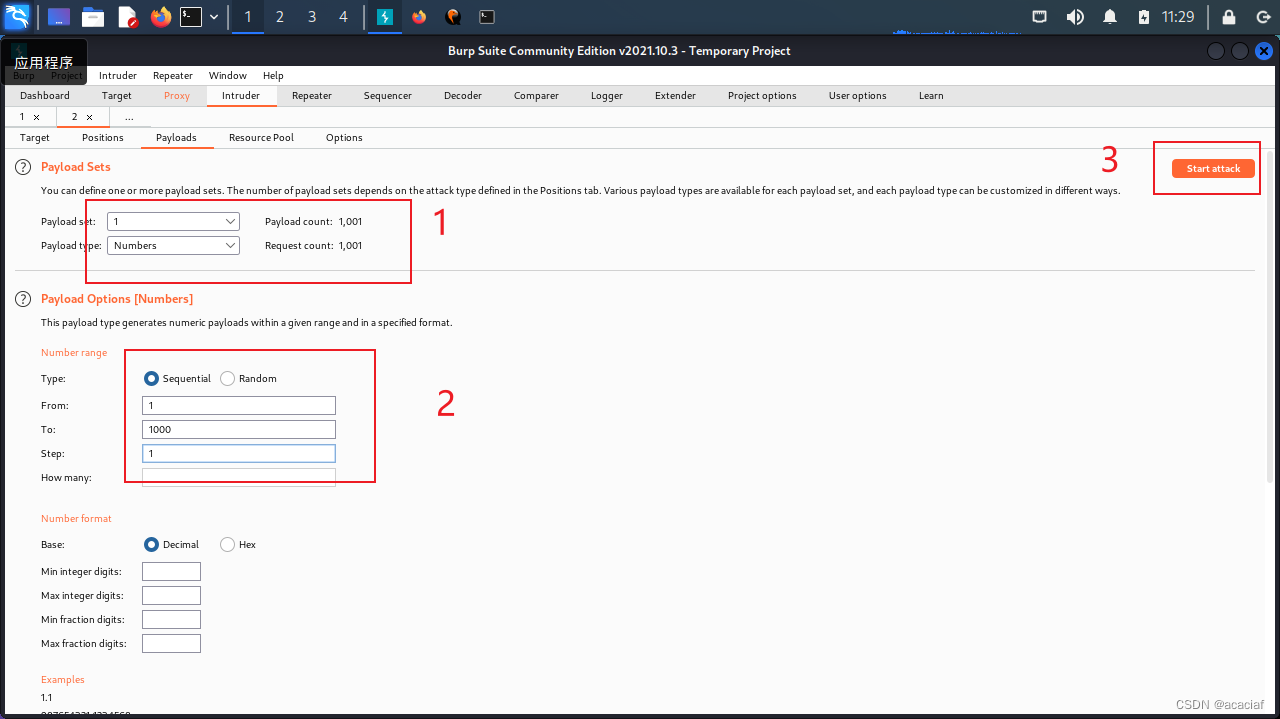

根据题目,使用burp抓包,然后爆破密码

利用burp的Intruder的模块,进行批量破解

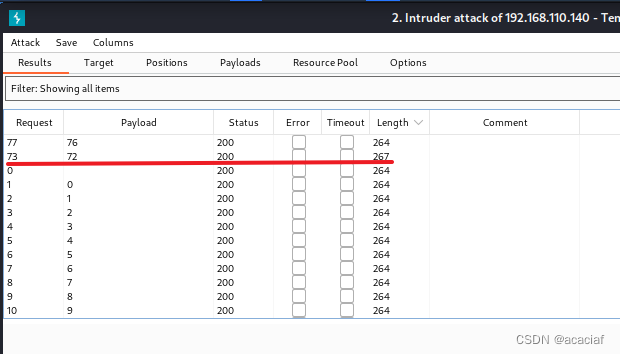

通过返回的包的长度,发现72与其他包的长度不一样

查看响应,获得flag

flag:flag{Yeah!U have the password!}

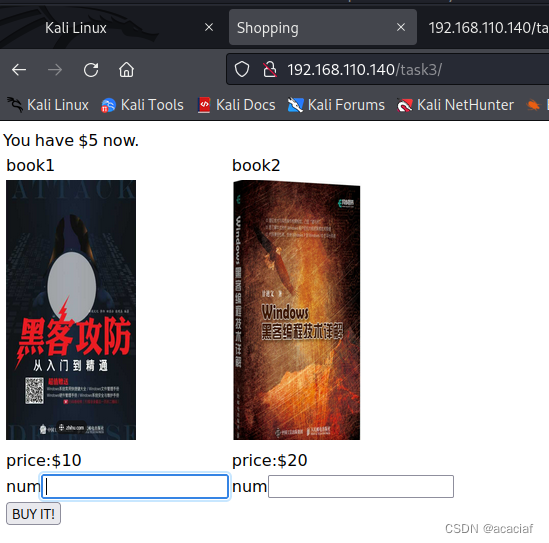

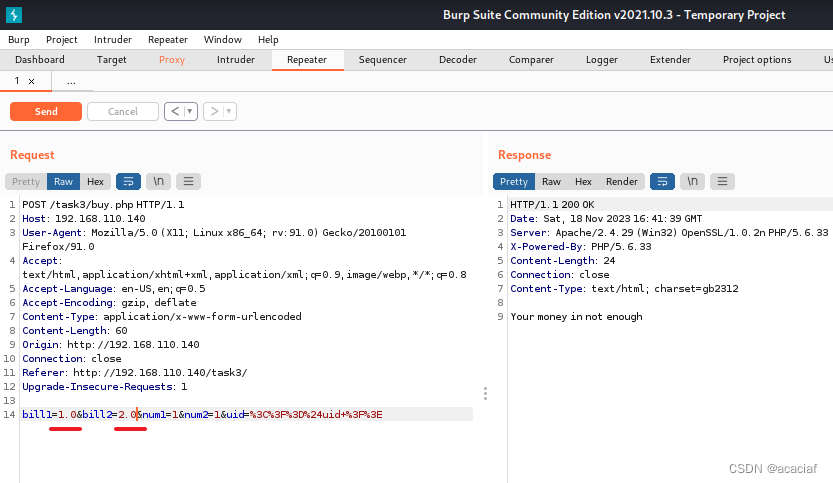

3.访问地址http://靶机IP/task3,访问购物页面。分析页面内容,获取flag值,Flag格式为flag{xxx};

根据题目意思和界面内容,应该是修改物品的价格,然后获得flag

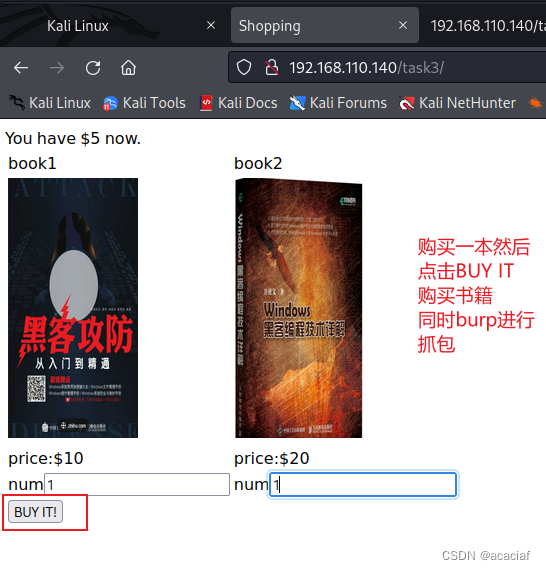

这题还是利用burp抓包,然后修改数据

我们尝试修改物品价格,发现不行

再次尝试修改物品数量

获得flag。

flag{CTF IS SO FUUNY!}

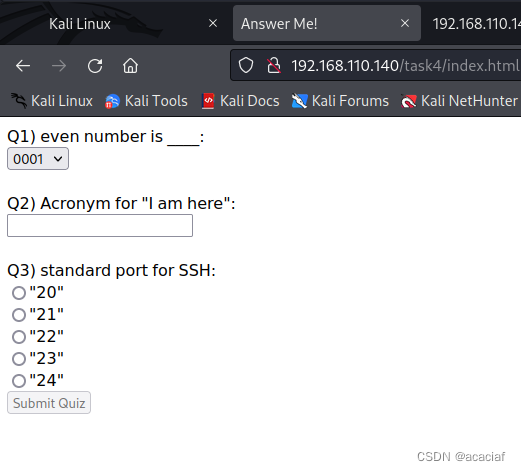

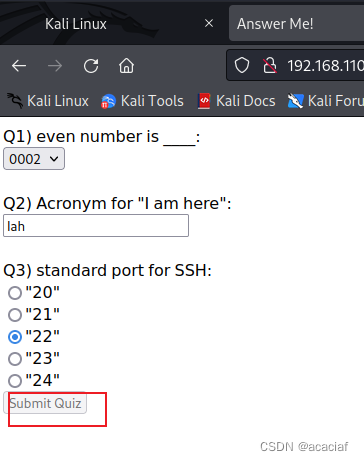

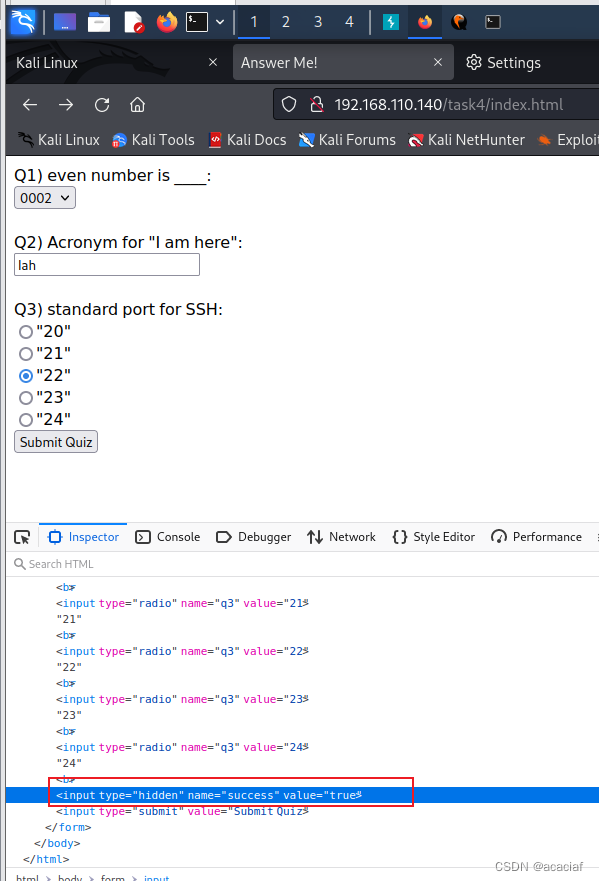

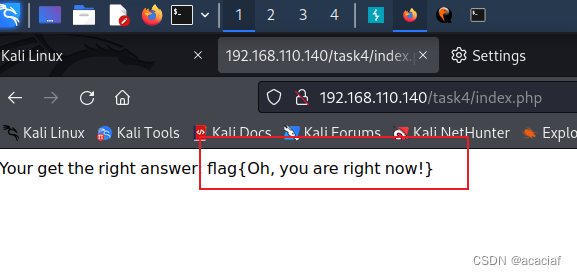

4.访问地址http://靶机IP/task4,分析页面内容,获取flag值,Flag格式为flag{xxx};

访问页面task4页面,第一个让我们选择偶数,第二个让我们输入 I am hare,第三个让我们选择ssh的端口号

第一个选择002、第二个输入Iah、第三个选择端口22

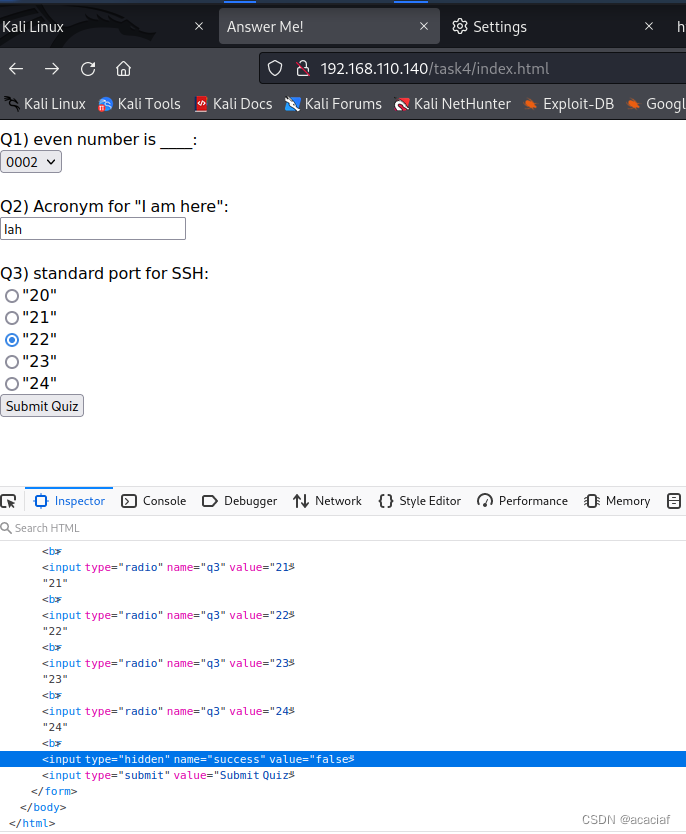

当点击提交的时候,发现按钮无法点击,猜测可能是前端代码控制,我们F12删除代码

将input的表单中的disabled属性删除

但这时候提交还是不了,发现上面有个传入参数为success(成功),但是值为false(假),我们要把值改为true

不然不会成功。

点击提交,获得flag

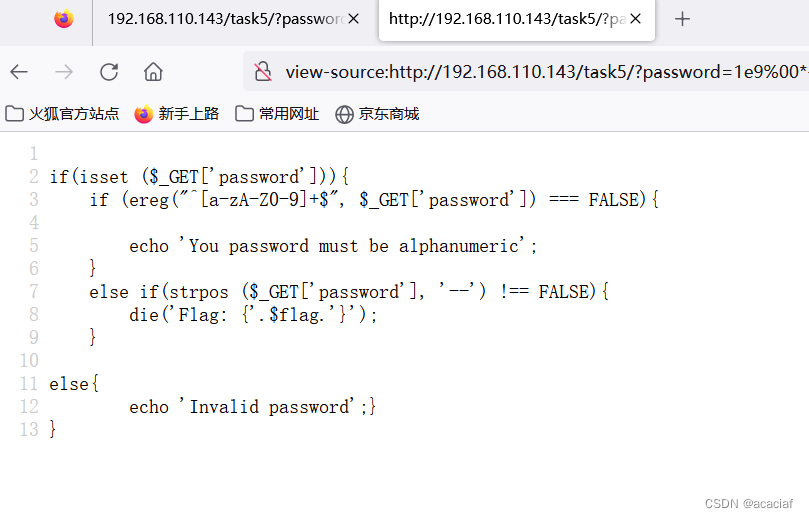

5.访问地址http://靶机IP/task5,分析页面内容,获取flag值,Flag格式为flag{xxx}。

访问/task5

payload:?password[]=

但是返回不了flag,不知道是不是payload错误了